LookBack恶意软件在2019年7月至2019年8月之间针对美国公用事业部门发起了攻击,与此同时,Proofpoint研究人员发现了名为FlowCloud的恶意软件家族也出现在美国被攻击的目标中。攻击者可利用恶意软件完全控制受感染系统,木马(RAT)具有包括访问已安装的应用程序,键盘,鼠标,屏幕,文件,服务和进程的能力,并可以通过C2-4>”。

3、EhStorAuthn.exe是QQ使用的合法可移植执行文件,其初始名称为QQSetupEx.exe。此文件用于加载dlcore.dll,作为其下载程序的一部分。

4、Dlcore.dll是攻击者精心制作的DLL,它会充当shellcode的作用,从名为rebare.dat的文件中提取shellcode。该文件模仿合法的QQ组件。当执行rebare.dat中的shellcode时,它将执行一个名为rescure.dat的RAT安装程序文件。

5、Rescure.dat是XOR加密的DLL文件,它安装了responsor.dat,该应用程序具有键盘记录和管理RAT功能。

6、Responsor.dat将几个模块(rescure86.dat或rescure64.dat)解压缩到%TEMP%\{0d47c9bc-7b04-4d81-9ad8-b2e00681de8e},并将解压缩的文件命名为“ FSFilter Activity Monitor”或“ FltMgr”。

7、最后,当调用rescure.dat函数“ startModule”时,Responsor.dat启动RAT。

8、该恶意软件还使用了几个合法的Microsoft Windows文件进行线程注入。

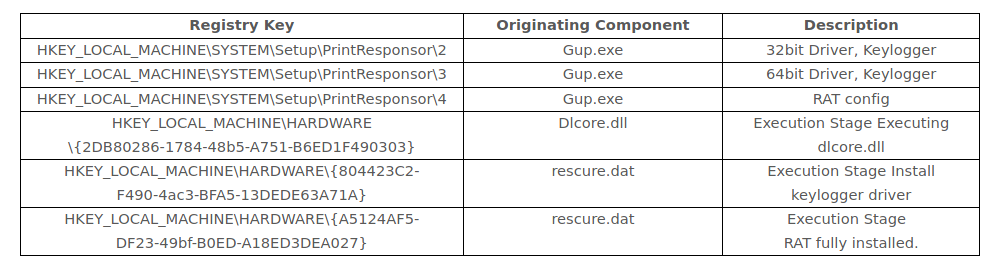

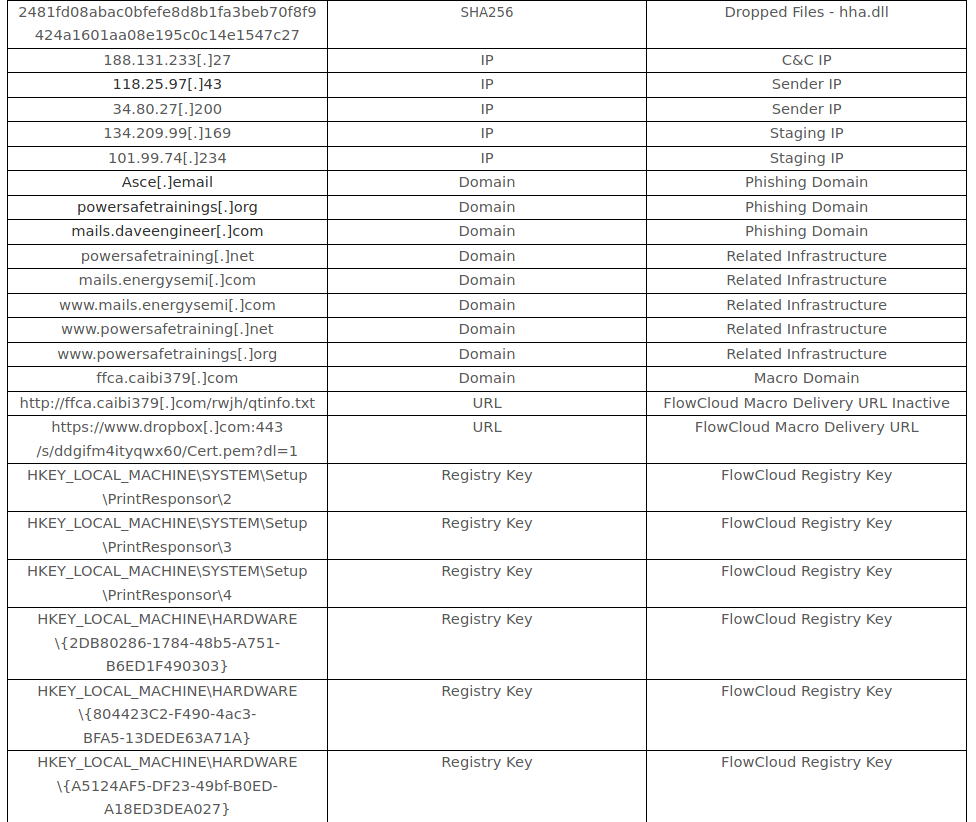

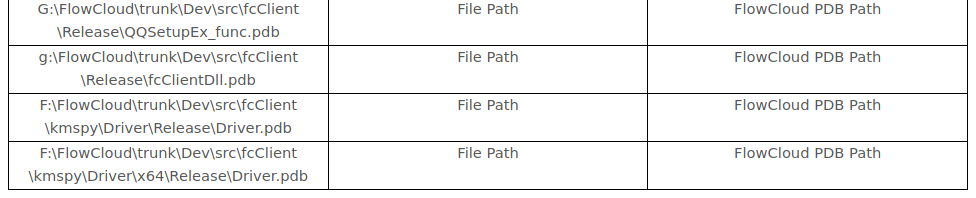

恶意软件将其配置和键盘记录组件使用的驱动程序一起存储在注册表中,同时还会生成其他几个不同的注册表项。

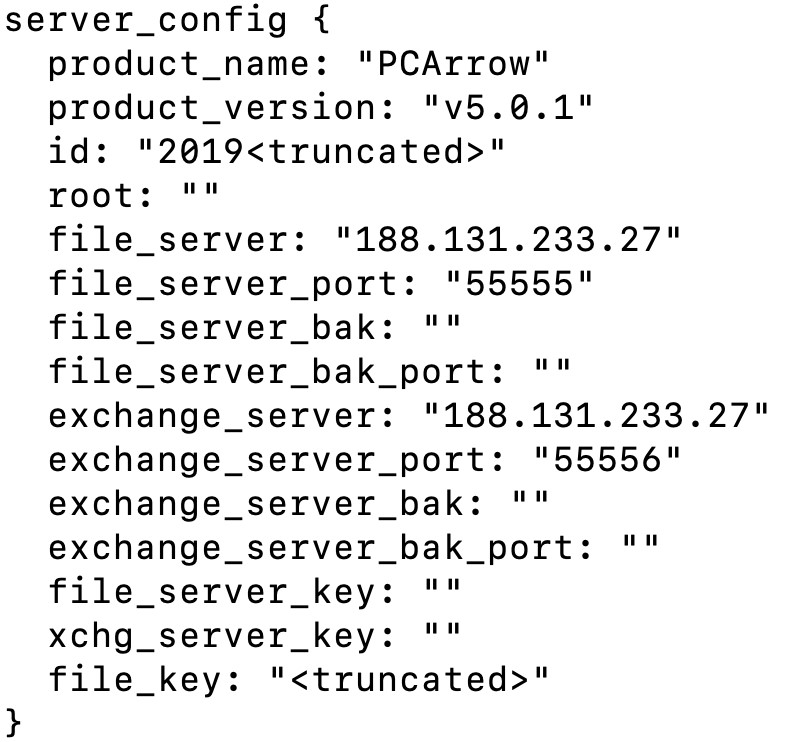

FlowCloud配置

FlowCloud加载程序组件EhStorAuthn.exe在安装的早期会将恶意软件配置存储在注册表中。 注册表数据由多个加密头(使用XOR和ROR)组成,并且使用修改的AES算法对数据进行加密。 下图显示了FlowCloud配置示例:

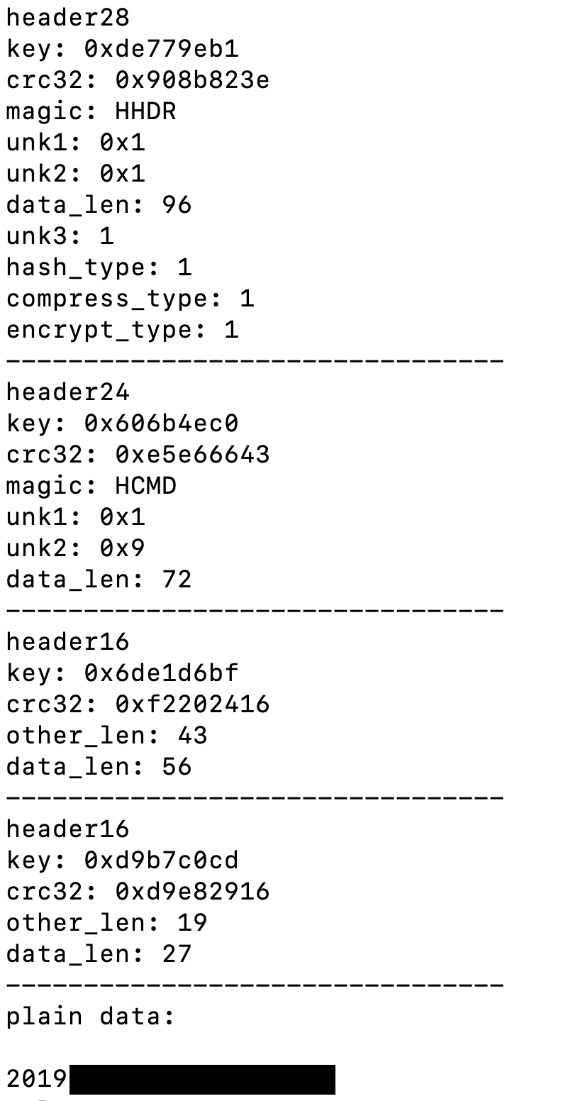

命令与控制

FlowCloud恶意软件利用自定义二进制C2协议,并会将配置更新,文件传递和命令执行作为独立线程处理。样本使用端口55555进行文件传递,确定了IP:188.131.233. 27。 请求和响应由多个加密头(使用XOR和ROR)和TEA加密数据组成,下图为解析初始信标示例。

总结

LookBack和FlowCloud恶意软件在2019年11月针对美国公用事业提供商的持续活动中利用了多种工具。这两个恶意软件家族在概念和开发上都表现出成熟的水平,FlowCloud恶意软件的可扩展代码库表明,其早在2016年就已开始运营。其主要利用网络钓鱼策略提高攻击成功率,并非常有针对性进行社会工程学攻击。

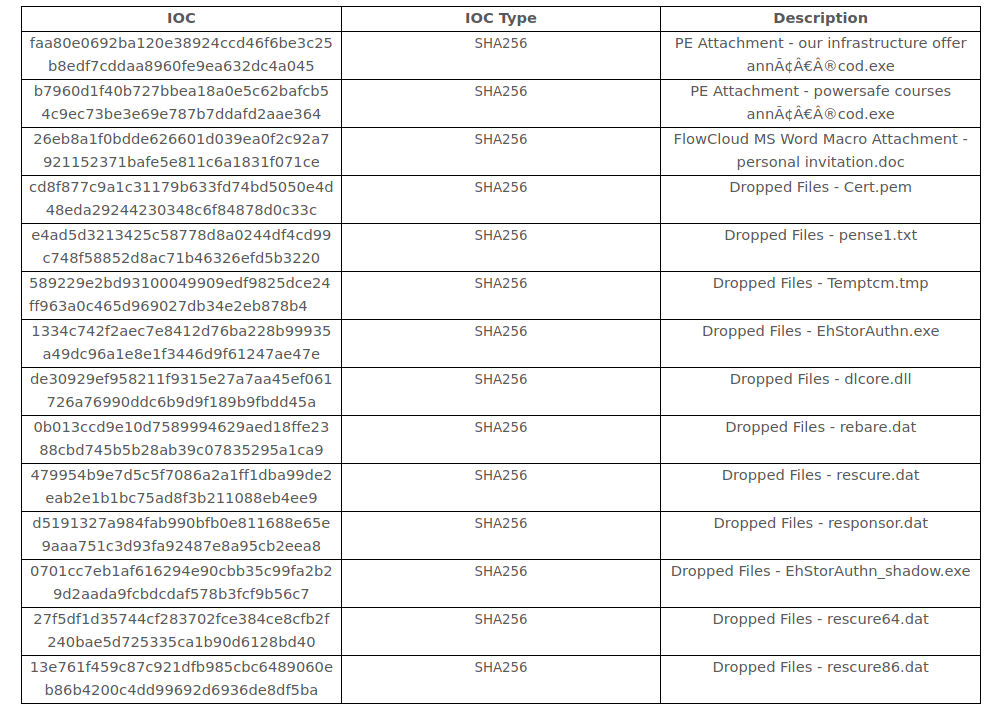

IOCs

参考来源

proofpoint